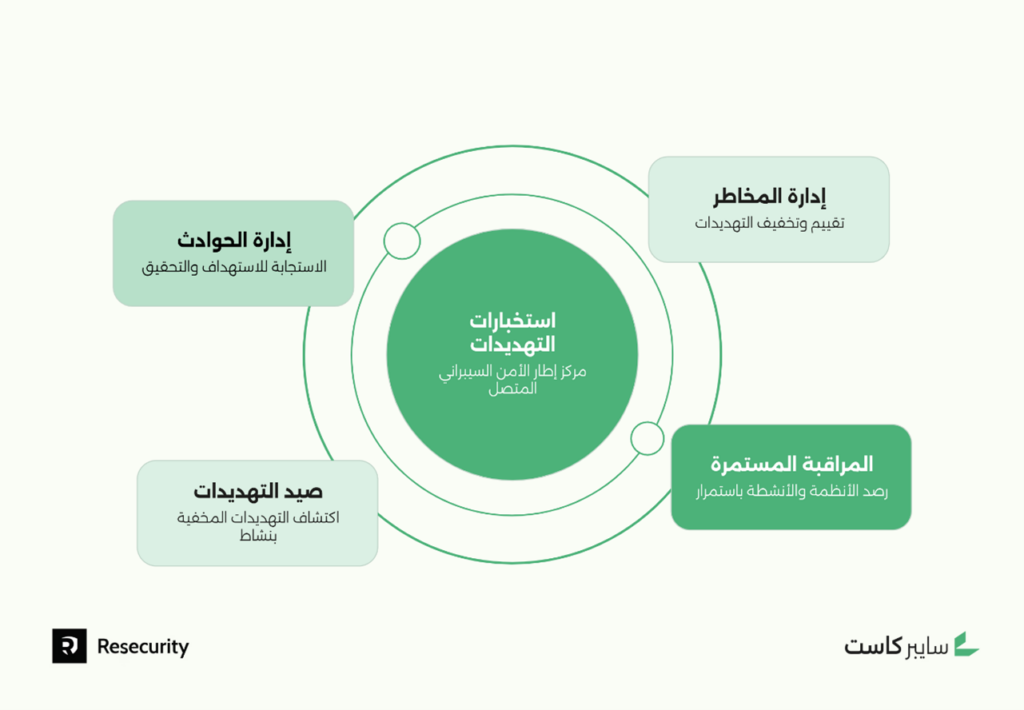

تواجه المؤسسات المالية في المملكة العربية السعودية منظومة متطلبات صارمة لضمان أمن البنية التحتية الحيوية والبيانات الحساسة؛ وهي منظومة يحددها إطار الأمن السيبراني للبنك المركزي السعودي (SAMA CSF). داخل هذا الإطار، تتقاطع مجالات إدارة المخاطر (RM)، وإدارة الحوادث (IM)، واستخبارات التهديدات (TI)، والمراقبة المستمرة (CM)، وصيد التهديدات (TH)، وتعمل استخبارات التهديدات السيبرانية كعنصر داعم وأساسي يزوّد كل مجال بفهم سياقي لمشهد التهديد الذي يواجهه القطاع المالي في المملكة.

عملياً، تعني CTI جمع وتحليل ونشر معلومات دقيقة عن التهديدات المحتملة والحالية التي تستهدف الأصول الرقمية، ثم تحويل البيانات الخام إلى رؤى قابلة للتنفيذ تساعد فرق الأمن والإدارات العليا على اتخاذ قرارات مستنيرة، وتحديد أولويات الاستثمار والحماية، وتوجيه برامج التوعية الأمنية وفقاً لما يظهر من أنماط وهجمات وتكتيكات (TTPs) سائدة. هذا التمكين يوسّع نطاق القيادة من مجرد الاستجابة للحوادث إلى التخطيط الاستباقي وتخصيص الموارد بكفاءة، بما ينعكس مباشرة على خفض المخاطر المؤسسية، وحماية استمرارية الأعمال، وإثبات الامتثال للمتطلبات التنظيمية في بيئة تهديد ديناميكية تتسارع فيها وتيرة التحول الرقمي والابتكار المالي.

فهم CTI في سياق SAMA CSF، من الاستجابة إلى الاستباق، وقيمة ثلاثية المستويات

يمثل تبنّي استخبارات التهديدات السيبرانية (CTI) داخل الأطر المنظمة من البنك المركزي السعودي انتقالاً نوعياً من الاكتفاء بالرصد التفاعلي إلى نهج وقائي متصل بدورة الأعمال والحوكمة؛ إذ تتحول البيانات الخام إلى رؤى قابلة للتنفيذ تدعم القرار، وتحدد ما ينبغي فعله، ومتى، ولِمَن داخل المؤسسة.

على هذا الأساس تتجلى القيمة في ثلاثة مستويات متكاملة:

- القيمة الاستراتيجية التي تمنح القادة رؤية عميقة لدوافع الجهات المهدِّدة وقدراتها وأهدافها بعيدة المدى، بما يمكّن من تخطيط أمني استباقي وتخصيص أدق للموارد.

- القيمة التشغيلية التي تُظهر أنماط الهجمات وتكتيكات وتقنيات وإجراءات الخصوم (TTPs) وتدعم صيد التهديدات وإدارة الثغرات كعمليات يومية.

- القيمة التكتيكية التي توفر مؤشرات اختراق وتواقيع قابلة للدمج الفوري في الضوابط والأدوات (مثل SIEM/EDR) لضمان الكشف في الوقت الفعلي وتقليل الإنذارات الكاذبة.

تزداد أهمية هذا النسق الثلاثي في المملكة مع خصوصية مشهد التهديد المحلي والإقليمي، والذي تجتمع فيه جهات مدعومة من دول تستهدف الأنظمة المالية، وعصابات جريمة مالية متقدمة تعدل حملاتها لتتجاوز الضوابط التقليدية وتستغل العوامل الثقافية والجيوسياسية؛ ما يجعل تبنّي CTI على المستويات الثلاثة شرطاً لتوجيه الاستثمار، ورفع الجاهزية التشغيلية، وإظهار الامتثال بوضوح أمام الجهات التنظيمية. بهذا الترابط، تتجاوز CTI دورها كمخزن معلومات، لتؤدي كمنظومة قرار متدرجة تحوّل الاتجاهات والوقائع إلى أولويات دفاعية قابلة للتنفيذ والتوزيع بسلاسة على الفرق والأدوات.

دور CTI في تعزيز قدرات الكشف والاستجابة للحوادث، من “مؤشرات” إلى “قرارات لحظية”

على أرض غرفة العمليات، تضطلع استخبارات التهديدات السيبرانية (CTI) بتزويد قدرات فرق الأمن بما يلزم لتطوير العمليات من مراقبة عامة إلى استجابة دقيقة وسريعة، عبر تزويدها بمؤشرات اختراق فورية (IOCs)، ورؤى حول التكتيكات والتقنيات والإجراءات (TTPs)، وملفات شاملة لجهات التهديد؛ ما يمكّن المحللين من تحديد الأنشطة الخبيثة والتعامل معها بسرعة وثقة داخل البيئات الخاضعة لإطار الأمن السيبراني للبنك المركزي السعودي.

حين تغذية أدوات التحكّم الأمنية بهذه المؤشرات وتضمينها داخل مسارات العمل، يتحقق «الربط التشغيلي» بين الاستخبارات والضوابط، فينخفض الضجيج وتتحسن دقة الكشف والاحتواء مقارنة بالنهج القائم على التوقيعات العامة وحدها.

النتيجة المباشرة عند التنفيذ المتقن هي تقليص متوسط الوقت اللازم للكشف (MTTD) ومتوسط الوقت اللازم للاستجابة (MTTR)، إلى جانب خفض الإيجابيات الكاذبة؛ وهي مؤشرات تُستخدم بصورة متزايدة لقياس الجاهزية لدى الجهات المنظَّمة في المملكة. ولأن التهديدات المتقدمة في القطاع المالي غالباً ما تتحايل على الضوابط الآلية، تُعدّ عمليات صيد التهديدات المدفوعة بفرضية، والمستندة إلى التكتيكات والتقنيات والإجراءات (TTPs) مكملاً عملياً للكشف الآلي، إذ تُمكّن الفرق من تعقب مؤشرات التخفي التي لا تُرى في سجلات الأدوات، وتحويل الرؤى الاستخباراتية إلى «فرضيات صيد» قابلة للتنفيذ داخل منصات الرصد (مثل SIEM/EDR) أو عبر منصات إدارة الاستخبارات (TIP).

بهذا التكامل بين البيانات والسياق والتشغيل، تنتقل إدارة الحوادث من ملاحقة آثار الهجوم إلى منع مساراته المحتملة مبكراً، وتُترجم الاستخبارات إلى قرارات لحظية مدعومة بالأدلة، مثل قرار حظر نطاق خبيث، أو عزل طرف متأثر، أو تفعيل دليل مهيَّأ للاستجابة، مع الحفاظ على اتساق الامتثال وضبط المخاطر المؤسسية.

دعم تقييم المخاطر والتخفيف منها، استخبارات تُميّز الخطر الفعلي وتوجّه قرارات المعالجة

في إدارة المخاطر، تعمل استخبارات التهديدات السيبرانية (CTI) كبوصلة تُظهر ما يستحق الحماية أولًا ولماذا، وتنقل تقييم المخاطر من تمرين «احتمالي» عام إلى عملية قرار مبنية على الواقع التهديدي الفعلي: من هم الخصوم الذين يستهدفون المؤسسة؟ ماذا يريدون؟ وكيف يهاجمون؟

عندما تتوافر إجابات مدعومة ببيانات حول الجهات المهدِّدة ونواياها وقدراتها وتكتيكاتها (TTPs)، يصبح بالإمكان تحديد الأصول الأشد عرضة للخطر، وتقدير الاحتمالية والأثر بدقة، ومن ثم تطوير استراتيجيات تخفيف «مفصّلة على المقاس» بدلاً من ضوابط عامة قد لا تُعالج نقطة الضعف الحقيقية.

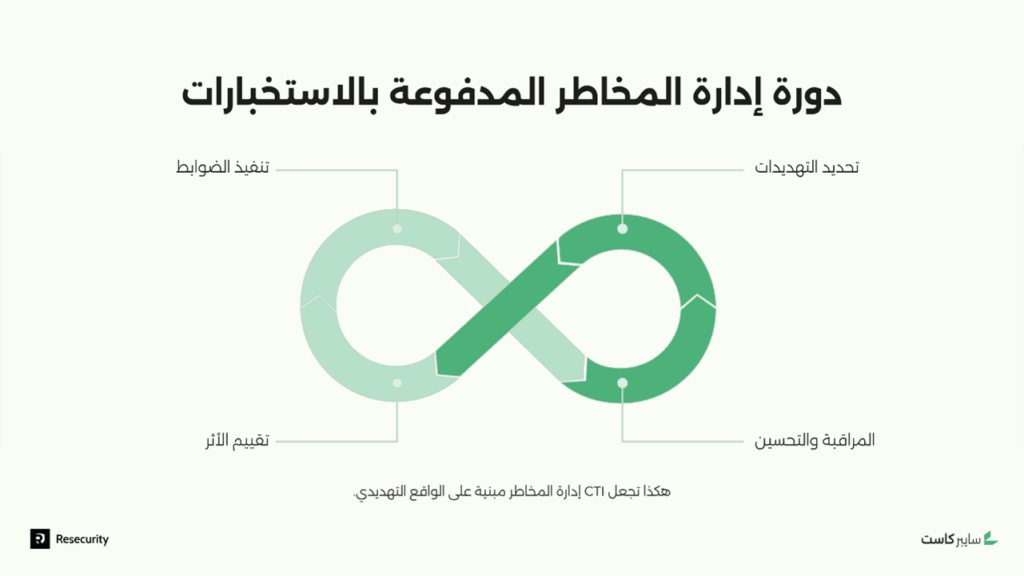

تُمكّن هذه النقلة فرق المخاطر والأمن من تطبيق نهج «مستند إلى المخاطر» في إدارة الثغرات، عبر التمييز بين الثغرات النظرية وتلك التي يجري استغلالها فعلياً ضد القطاع المالي، وترتيب الأولويات وفق تعرّض الأعمال والقيود التشغيلية، وهو أمر بالغ الأهمية للمؤسسات الخاضعة لإشراف البنك المركزي السعودي. ويتجسد ذلك عملياً عبر دورة تشغيلية مستمرة تُحرّكها الاستخبارات:

- تحديد التهديدات المرتبطة بالأصول والعمليات.

- تنفيذ الضوابط الوقائية والكشفية الموجّهة بحسب التهديد.

- تقييم الأثر على الأعمال استناداً إلى الاحتمالية والنتائج.

- مراقبة الفعالية وضبط الضوابط مع تغيّر أساليب الخصوم.

يعزّز ربط هذه الدورة بإدارة المخاطر المؤسسية اتخاذ القرارات الاستراتيجية (كالاستثمار والتحصين والقبول والتحويل)، ويُظهر أثر CTI على مؤشرات المخاطر على مستوى المؤسسة، بما في ذلك تحسينات محسوسة في تقييمات المخاطر ومواءمة الاستثمارات الأمنية مع التهديدات المُحدّدة استخباراتياً. وفي بيئات المملكة الخاضعة لإطار SAMA، لا يقتصر مردود هذا النهج على رفع النضج التشغيلي فحسب، بل يرسخ موقفاً أمنياً استباقياً قابلاً للقياس والإثبات أمام الجهات التنظيمية.

الوضع الاستباقي وصيد التهديدات والامتثال، برنامج تشغيلي يقوم على “المسح، التحصين، التقييم، التوعية”

للانتقال من مجرد الاكتفاء برد الفعل إلى سياسات دفاع تتنبأ بالخصم وتسبقه وتتعلم وتتكيف، تحتاج المؤسسات الخاضعة لإشراف البنك المركزي السعودي إلى برنامج استباقي مترابط الأعمدة، يدمج صيد التهديدات والامتثال مع أربع ممارسات تشغيلية واضحة:

- المسح الاستباقي: مراقبة منهجية للتهديدات والثغرات واتجاهات الخصوم ذات الصلة بالقطاع المالي في المملكة، بهدف توقّع مسارات الهجوم قبل وقوع الأثر، وتغذية فرضيات الصيد وقواعد الكشف في SIEM/EDR و/أو TIP بآخر الـIOCs وTTPs. وحين تُدار هذه المراقبة كقدرة دائمة، فإنها تدعم متطلبات الرصد المستمر (CM) وتُظهر استعداداً تنظيمياً ومرونة تشغيلية.

- التحصين الوقائي: تحويل الرؤى الاستخباراتية إلى تعديلات سباقة على الضوابط (تصعيب المسارات، تقوية المصادقة، حظر بنية الخصم التحتيّة، صيانة موجهة للأصول المعرضة)، بما يحد مساحات الهجوم ويخفّض الضجيج على أنظمة الرصد. عملياً: سياسات حظر ديناميكية، تقوية إعدادات الهوية والوصول، وقواعد كشف قائمة على TTPs تُحدَّث بانتظام.

- تقييم الأثر (القائم على الأعمال): تقدير احتمالية التعرّض ونتائجه على الخدمات الحرجة وسلاسل القيمة، وربط ذلك بسجلات المخاطر المؤسسية وأولويات إدارة الثغرات. يُمكِّن هذا النهج من قياس خفض المخاطر ومواءمة الاستثمارات الأمنية مع التهديدات الموثقة، ويتجلّى أثره مباشرة على مقاييس مثل MTTD/MTTR وخفض الإيجابيات الكاذبة.

- التوعية المستهدفة: تصميم حملات تدريب واتصال تركّز على التكتيكات الأكثر شيوعاً ضد الكوادر والعمليات المالية في المنطقة (مثل الهندسة الاجتماعية والتصيّد)، بحيث تتحول CTI إلى سلوكيات دفاعية ملموسة تقلّل مساحة الخطأ البشري وترفع نِسَب الامتثال التشغيلي.

الخطوات الأساسية لتنفيذ CTI ، من الرؤية إلى التشغيل

لكي يحقق برنامج استخبارات التهديدات السيبرانية (CTI) أعلى عائد إداري وتشغيلي، مع اتساق كامل مع متطلبات البنك المركزي السعودي، فلا بديل عن استراتيجية تنفيذ تجمع بين الأفراد والعمليات والتقنيات وتحوّلها إلى قدرة مستدامة داخل المؤسسة. ويتحقق ذلك عبر خمس خطوات مترابطة تشكّل العمود الفقري للتنفيذ الفعّال:

- تحديد متطلبات الاستخبارات (PIRs): مواءمة نطاق جمع وتحليل ونشر الاستخبارات مع المخاطر التجارية والالتزامات التنظيمية؛ ويُبنى ذلك بالتشاور مع أصحاب المصلحة الرئيسيين (قيادة الأعمال، إدارة المخاطر، عمليات الأمن). في السياق المالي السعودي تشمل الأولويات أنظمة المدفوعات، حماية بيانات العملاء، والبنية التحتية المالية الحيوية. حدّد أسئلة استخباراتية ذات أولوية، مصادرها، ومخرجاتها المتوقعة، ومعايير نجاح قابلة للقياس.

- إنشاء عمليات CTI: صِغ سير عمل (Workflow) واضحاً يمتد من الجمع → التحليل → النشر مع آليات تغذية راجعة تُدخِل رأي المستفيدين (المحللون، الاستجابة للحوادث، إدارة الثغرات) في تحسين الدورة باستمرار. عرّف نقاط التشغيل المعيارية (SOPs)، مستويات الخدمة (SLAs) لزمن التسليم، وقنوات التوزيع، وكيفية رفع الأولويات الحرجة.

- نشر الحلول التقنية: اعتمد أدوات إدارة المعلومات الاستخباراتية، الأتمتة، والتكامل لربط CTI بضوابط الأمن. عملياً: أتمتة إدخال الـIOCs/TTPs إلى منصات SIEM/EDR وضوابط الشبكة؛ ومع البيئات الكبيرة يُستفاد من منصة TIP لتوحيد عمليات الاستخبارات وتوزيع الرؤى القابلة للتنفيذ على الفرق والأدوات ذات الصلة.

- الشراكات والتزويد الخارجي للاستخبارات، تكامل قطاعي وحكومي يعزز الفاعلية، لرفع جودة الرؤى القابلة للتنفيذ وتوسيع تغطية المصادر، ينبغي بناء قنوات تبادل معلومات متعددة المستويات: المشاركة الفاعلة في مجموعات القطاع (مثل FS-ISAC) للحصول على تدفقات استخبارات أوسع، وإقامة علاقات منهجية مع الجهات الحكومية السعودية المعنية بالأمن السيبراني للوصول إلى استخبارات مرتبطة بمخاوف الأمن الوطني التي قد تمسّ البنية المالية. تُدمَج هذه التدفقات ضمن منصة TIP، حيث يجري توحيدها وتصفيتها وتوزيعها على الفرق والأدوات، مع وضع إجراءات تشغيلية واضحة تُعرّف كيفية تفعيل الاستخبارات عبر طبقات المؤسسة المختلفة، وأتمتة إدخال المؤشرات التكتيكية في SIEM/EDR وضوابط الشبكة لضمان استجابة لحظية. بهذه البنية، تتكامل الاستخبارات الداخلية مع مصادر قطاعية وحكومية موثوقة، وتتحوّل إلى قرارات تشغيلية قابلة للقياس تُظهر الجاهزية والامتثال.

- بناء قدرات الفريق: طوّر مهارات الباحثين والمحللين ومهندسي الدمج على نماذج التهديد، وتقنيات التحليل، وجودة المصادر، وتنسيقات المؤشرات، وأدوات الأتمتة؛ وحدِّد أدواراً ومسارات مهنية تُغطي التحليل الاستراتيجي/التشغيلي/التكتيكي، مع تدريب دوري قائم على سيناريوهات واقعية للقطاع المالي.

- القياس والتحسين: أنشئ إطار قياس يتتبّع فعالية البرنامج ويُظهر قيمته لأصحاب المصلحة؛ ابدأ بمؤشرات تشغيلية (MTTD، MTTR، تقليل الإيجابيات الكاذبة)، ثم أضف مؤشرات استراتيجية (نسبة قرارات معالجة الثغرات المبنية على CTI، ومواءمة الاستثمار مع التهديدات المحددة، ومطابقة المخرجات مع ضوابط SAMA). استخدم نتائج القياس والتغذية الراجعة لتحسين المتطلبات والعمليات والأتمتة بشكل دوري.

بهذه الخطوات الخمس، ينتقل البرنامج من “نية” إلى قدرة مؤسسية تبرهن أثرها بالأرقام وتتماهى مع نهج الامتثال وإدارة المخاطر في المؤسسات المالية السعودية.

قياس فاعلية استخبارات التهديدات السيبرانية وتحسينها، ما لا يُقاس لا يُحسَّن

لا يكتمل نضج برامج استخبارات التهديدات (CTI) ما لم تُترجم إلى نتائج قابلة للقياس تظهر قيمتها للإدارة العليا وتبرهن جدوى الاستمرار في تخصيص الموارد. تبدأ الرحلة بإطار قياس متين يوازن بين الكفاءة التشغيلية والأثر الاستراتيجي، بحيث يقدم صورة شاملة عن إسهام CTI في تعزيز الوضع الأمني العام وضمان التوافق مع المتطلبات التنظيمية.

ضمن البيئات الخاضعة للرقابة (مثل إطار الأمن السيبراني للبنك المركزي السعودي)، يصبح غياب المؤشرات الكمية عقبة أمام إثبات الجدوى؛ لذا ينبغي أن يتضمن الإطار مقاييس زمنية (MTTD/MTTR)، وجودة الاستخبارات، وكفاءة العمليات، ومؤشرات المواءمة التنظيمية، إلى جانب ربط النتائج بقرارات الأمن وإدارة المخاطر على مستوى المؤسسة.

ما الذي نقيسه تحديداً؟

- الكفاءة التشغيلية

o أمثلة على المقاييس: معدل كشف التهديدات، متوسط الوقت اللازم للكشف (MTTD)، متوسط الوقت اللازم للاستجابة (MTTR)، تقليل الإيجابيات الكاذبة.

o نهج القياس: مقارنة الإحصائيات قبل/بعد تنفيذ CTI اعتماداً على مخرجات أدوات الأمن. - تحويل جودة الاستخبارات

o أمثلة على المقاييس: الملاءمة لبيئة الأعمال، الحداثة، دقة المعلومات الاستخباراتية.

o نهج القياس: استبيانات تغذية راجعة من أصحاب المصلحة، وعمليات التحقق من صحة الاستخبارات قبل التوزيع. - كفاءة العمليات

o أمثلة على المقاييس: الوقت اللازم لمعالجة المعلومات الاستخباراتية وتوزيعها حتى تصبح قابلة للتنفيذ.

o نهج القياس: تتبّع مراحل التوقيت الزمني لسير العمل (workflow) من الاستلام إلى التوزيع القابل للتنفيذ. - الأثر الاستراتيجي

o أمثلة على المقاييس: التأثير على قرارات الأمن السيبراني، تقليل المخاطر.

o نهج القياس: توثيق الاستثمارات الأمنية والتغييرات في السياسات التي تقودها استخبارات التهديدات. - المواءمة التنظيمية (CSF SAMA)

o أمثلة/نهج القياس: مطابقة مساهمات CTI مع متطلبات CSF SAMA المحددة، وتتبّع معدلات الامتثال لضوابط إطار الأمن السيبراني للبنك المركزي السعودي.

ملاحظة تشغيلية: بعد تحديد المقاييس، تجري مراجعة النتائج دورياً، مع تحسين البرنامج بالاستناد إلى رؤى القياس وتغذية المستفيدين داخل المؤسسة.

كيف نبرهن القيمة… بأرقام واضحة؟

- التركيز على مؤشرات زمنية قابلة للمقارنة: انخفاض MTTD/MTTR بعد تطبيق الرؤى الاستخباراتية في «بلايبوكات» الاستجابة والتكامل مع أدوات SIEM/EDR.

- أمثلة قابلة للتتبع: عدد النطاقات/العناوين الخبيثة التي حُظرَت استناداً إلى CTI، وسرعة اكتشاف واحتواء حملة تصيّد مقارنة بما قبل تطبيق البرنامج. هذه الأدلة تمنح الإدارة «دليلاً ملموساً» على الأثر التشغيلي والاستراتيجي.

ربط القياس بالتحسين المستمر

القياس ليس غاية في ذاته؛ بل مُحرّك لتحسين البرنامج. تُراجَع النتائج دورياً مع المستفيدين داخل المؤسسة، وتُستخدم التغذية الراجعة لتحديث متطلبات الاستخبارات، وسير العمل، وإستراتيجية المصادر، وأتمتة التوزيع. بهذه الحلقة، يُصبح CTI قدرةً ديناميكية تتكيف مع التهديدات المتغيّرة وتُثبت امتثالها وجدواها باستمرار.

تفصيل التنفيذ، التكامل التقني، إجراءات التشغيل، والتشارك القطاعي

لتحويل CTI إلى قدرة يومية فعّالة داخل المؤسسة، يلزم تكامل تقني محكم وإجراءات تشغيل واضحة وقنوات تشارك موثوقة تمتد عبر جميع المستويات، بما يضمن أن تتحول الرؤى إلى تحكمات قابلة للتنفيذ في أدوات الأمن.

- التكامل التقني: من المؤشر إلى التحكم

- أتمتة الإدخال: ضخّ الاستخبارات التكتيكية (IOCs) مباشرة في SIEM وEDR وضوابط الشبكة، لتفعيل قواعد الكشف والمنع فور وصول المؤشرات الموثوقة، دون انتظار خطوات يدوية مرهقة.

- اتساق التشغيل: ربط التكامل بإجراءات تشغيلية واضحة تُعرّف كيف تُفعَّل المخرجات عبر المستويات المختلفة داخل المؤسسة.

- إجراءات التشغيل: كيفية تفعيل الاستخبارات عبر المؤسسة؟

- SOP/SLAs واضحة: تعريف مسار من الاستلام إلى التفعيل مع اتفاقيات مستوى خدمة تضبط زمن التحليل والتوزيع، ومسؤوليات المعالجة وقنواتها.

- حلقة تغذية راجعة: تضمين آليات مراجعة دورية لتحسين جودة المخرجات وقابليتها للتنفيذ عبر الفرق المستفيدة.

- التشارك القطاعي والحكومي: توسيع زاوية الرؤية

- • مشاركة قطاعية: الانخراط الفاعل في مجموعات تبادل المعلومات مثل FS-ISAC لزيادة اتساع مصادر المؤشرات والسياق القطاعي/الإقليمي.

- قنوات حكومية سعودية: إقامة علاقات منهجية للوصول إلى استخبارات مرتبطة بمخاوف الأمن الوطني المؤثرة على القطاع المالي، لدعم جهود الجمع الداخلية وتوسيع منظور المشهد التهديدي.

- حول المنصات المتخصصة (TIP)

- الموضع الصحيح: للمؤسسات ذات تعدّد المصادر وتعقيد التكامل.

- الحوكمة والتواصل: تثبيت القيمة على مستوى القرار

- أشخاص + عمليات + تقنيات: استراتيجية تنفيذ شاملة تربط الاستثمار والامتثال بقيمة CTI، مع إسناد تنفيذي من الإدارة العليا وأدوار ومسؤوليات واضحة عبر الفرق، وتقييم دوري للنتائج لتحسين مستمر.

الاستنتاج وخارطة طريق التنفيذ، من التقييم إلى النشر

تحتاج الجهات المالية في المملكة إلى خارطة طريق منهجية تجعل CTI قدرة مؤسسية مستدامة، لا مبادرات متفرقة. تتسلسل الخارطة عبر مراحل واضحة تراعي المتطلبات التنظيمية والموارد والنجاح القابل للقياس.

المرحلة 1: إجراء تقييم نضج CTI

- المقصد: قياس القدرات الحالية مقابل متطلبات SAMA وأفضل الممارسات في القطاع، لتحديد الفجوات والفرص.

- النطاق: مراجعة متطلبات الاستخبارات (PIRs)، وقدرات الجمع، والعمليات التحليلية، ومدى التكامل مع العمليات الأمنية.

المرحلة 2: إنشاء إطار قياس

- المقصد: تتبّع فاعلية البرنامج وإظهار قيمته لأصحاب المصلحة عبر مقاييس تشغيلية واستراتيجية، مع مراجعة وتحسين دوريَّين.

المرحلة 3: تطبيق الحلول التقنية

- المقصد: نشر أدوات إدارة الاستخبارات، والأتمتة، وتكامل الضوابط لربط CTI بالأمن التشغيلي.

- تفصيل: أتمتة ضخّ الـIOCs في SIEM/EDR وضوابط الشبكة؛ وللمؤسسات الكبرى، دراسة تنفيذ منصة TIP لتوحيد إدارة الاستخبارات وتوزيع الرؤى القابلة للتنفيذ على الأدوات والفرق.

المرحلة 4: تطوير خطة تنفيذ استراتيجية

- المقصد: بناء خارطة طريق شاملة بمراحل محددة ومتطلبات موارد ومعايير نجاح، مع إعطاء الأولوية للمبادرات التي تعالج الثغرات الحرجة في الامتثال لإطار SAMA، وبناء الأساس اللازم لنضج طويل الأجل.

المرحلة 5: بناء قدرات الفريق

- المقصد: الاستثمار في التدريب المتخصص وتنمية مهارات العاملين المسؤولين عن جمع/تحليل/تنفيذ CTI؛ والنظر في إنشاء فريق CTI متخصص في المؤسسات الكبرى.

ماذا تتحقق المؤسسة عند اتباع هذه الخارطة؟

تعزيز الوضع الأمني، رفع مستويات الامتثال، وزيادة القدرة على الصمود أمام مشهد تهديد متغير، مع ربط مباشر بين قرارات الاستثمار الأمني والنتائج القابلة للقياس.