كشفت شركة Resecurity، عن رصد سلالة جديدة ومتقدمة من البرمجيات الخبيثة تحمل اسم PDFSider، تعتمد على تقنية تحميل DLL الجانبي (DLL Side-Loading) كوسيلة رئيسية لتجاوز حلول الحماية التقليدية والمتقدمة، بما في ذلك برامج مكافحة الفيروسات ومنصات الكشف والاستجابة الطرفية (EDR).

ووفقاً للتحليل، تُستخدم PDFSider كحمولة باب خلفي (Backdoor) تتمتع بقدرات تحكم عن بعد واتصالات مشفرة، مع مؤشرات قوية على توظيفها ضمن هجمات موجهة عالية الدقة تستهدف مؤسسات في القطاع المالي.

حادثة رصد واقعية: استهداف شركة من Fortune 100

جرى رصد PDFSider أثناء تعامل فرق الاستجابة للحوادث مع اختراق طال شركة مدرجة ضمن قائمة Fortune 100 العاملة في المجال المالي. واعتمد المهاجمون في هذه العملية على الهندسة الاجتماعية، من خلال انتحال صفة فريق دعم تقني لإقناع موظفين باستخدام أداة Microsoft Quick Assist، في محاولة لتمكين الوصول عن بُعد وتمهيد الطريق لتنفيذ الحمولة الخبيثة.

سلسلة العدوى: برنامج موثوق… وملف DLL خبيث

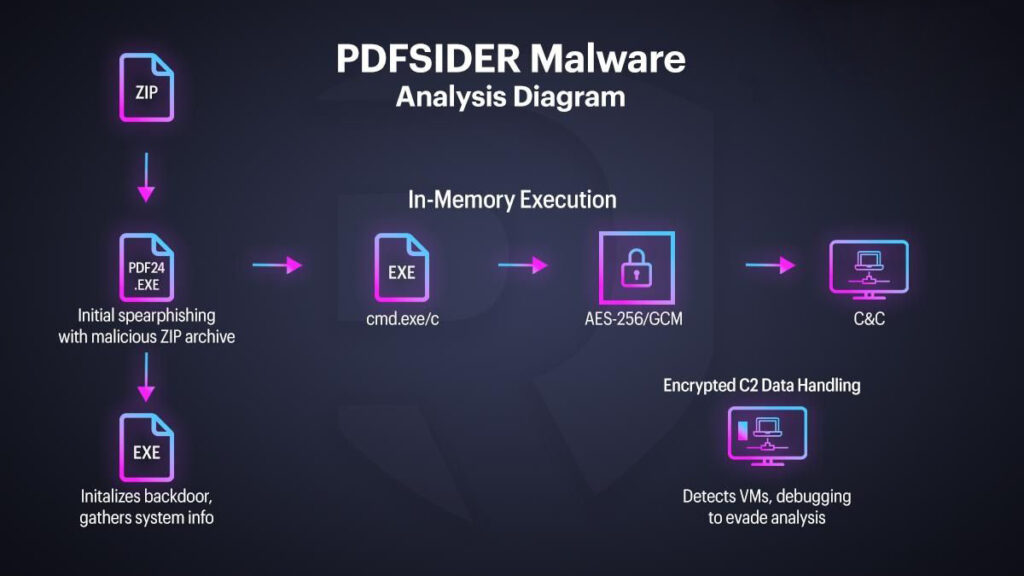

تبدأ سلسلة الهجوم، وفق ما وثقته Resecurity، عبر رسائل تصيد موجه (Spear Phishing) تحتوي على ملف مضغوط (ZIP)، يضم:

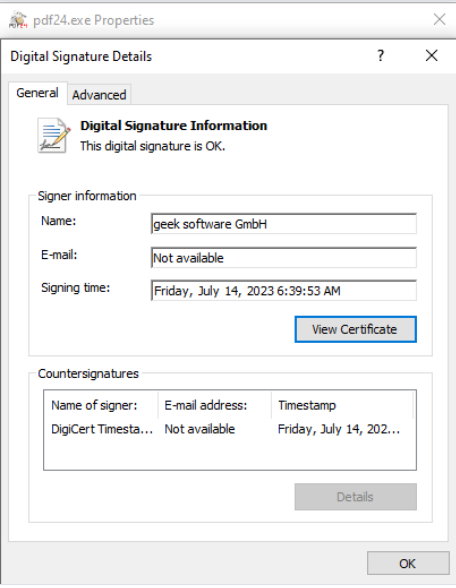

- نسخة شرعية وموقعة رقمياً من برنامج PDF24 Creator، من شركة Miron Geek Software GmbH

- ملف DLL خبيث باسم cryptbase.dll

عند تشغيل الملف التنفيذي، يستغل المهاجمون آلية بحث النظام عن مكتبات DLL، بحيث يجري تحميل الملف الخبيث من المجلد المحلي بدلاً من النسخة الأصلية الموجودة في النظام. وبهذا الأسلوب، يجري تنفيذ الشيفرة الضارة تحت غطاء عملية تبدو موثوقة تماماً، ما يقلل بشكل كبير من احتمالات الاكتشاف.

تدرج منصة MITRE ATT&CK هذا الأسلوب ضمن تقنيات اختطاف مسار التنفيذ (Execution Path Hijacking)، وهو نمط شائع في الهجمات المتقدمة التي تستفيد من الثقة الممنوحة للتطبيقات الشرعية.

تشغيل خفي، تشفير قوي، واتصالات عبر DNS

يكشف التحليل التقني من Resecurity أن PDFSider مصممة للعمل داخل الذاكرة (Memory-Resident) قدر الإمكان، للحد من الآثار الجنائية على القرص. كما تنفذ الأوامر دون إظهار أي نافذة للمستخدم، قبل إعادة نواتج التنفيذ إلى خادم التحكم والسيطرة (C2)، بعد إنشاء معرف فريد للجهاز المصاب.

كما تشير Resecurity إلى أن إحدى البنى التحتية التي جرى رصدها استخدمت منفذ DNS (53) كقناة اتصال، مع تمرير بيانات مشفرة داخل استعلامات DNS، وهي تقنية معروفة لتجاوز الجدران النارية والرقابة الشبكية.

تظهر برمجية PDFSider مستوى متقدماً من مقاومة التحليل (Anti-Analysis)، حيث تجري عدة فحوص قبل وأثناء التنفيذ، من بينها التحقق من سعة الذاكرة (RAM) لاكتشاف البيئات الافتراضية أو أنظمة العزل (Sandbox)، واستدعاءات لكشف وجود Debugger، وإنهاء التنفيذ فور الاشتباه ببيئة تحليل. هذه الآليات مستخدمة عادة لإحباط الباحثين الأمنيين وإطالة عمر البرمجية داخل الشبكات المستهدفة.

طبيعة التهديد

وصفت Resecurity برمجية PDFSider بأنها تعكس حرفة تجسسية متقدمة أكثر من كونها أداة إجرامية تقليدية، مشيرة إلى تداخل متوسط الثقة مع أنماط عمل مجموعات معروفة مثل Mustang Panda، دون تقديم إسناد قاطع لجهة بعينها.

في المقابل، أفاد متحدث باسم الشركة أن البرمجية شوهدت أيضاً ضمن هجمات فدية مرتبطة بعصابة Qilin، مع مؤشرات على استخدامها من قبل عدة جهات فدية كمرحلة إسقاط أولية للحمولات. ويعزز هذا التباين فرضية أن توصيف “APT” في هذه الحالة ينطبق على مستوى الحرفية والتقنيات (Tradecraft)، لا على انتماء واضح لفاعل تهديد محدد.

خلاصة

تعكس PDFSider اتجاهاً متصاعداً نحو إعادة توظيف أدوات وتقنيات التجسس المتقدم ضمن منظومة الجريمة الإلكترونية، خصوصاً في استهداف القطاعات عالية القيمة مثل المال والمصارف. كما تؤكد هذه الحالة مجدداً أن البرمجيات الموقعة والشرعية لم تعد ضمانة كافية للثقة، وأن الدفاع الفعّال يتطلب مراقبة السلوك، لا الاكتفاء بالسمعة الرقمية.