اكتشاف سلالة فدية جديدة باسم HybridPetya قادرة على تجاوز ميزة الإقلاع الآمن باستخدام واجهة البرامج الثابتة الموحدة الموسعة (UEFI Secure Boot) لتثبيت تطبيق خبيث على قسم EFI System Partition. ويبدو أنها تستلهم الطابع التدميري لسلالتي Petya وNotPetya اللتين عطلتا إقلاع Windows في هجمات 2016 و2017 دون توفير مسار استعادة. باحثو شركة ESET عثروا على عينة HybridPetya في منصة VirusTotal، ويرجحون أنها مشروع بحثي أو نموذج أولي لإثبات الفكرة أو نسخة مبكرة من أداة جريمة إلكترونية ما زالت تحت الاختبار المحدود. مع ذلك تؤكد ESET أن وجودها يضيف مثالاً جديداً إلى قائمة تهديدات برمجية الإقلاع الخبيثة (bootkit) في بيئة UEFI مع قدرات تجاوز Secure Boot مثل BlackLotus وBootKitty وHyper-V Backdoor.

تجمع HybridPetya بين السمات الشكلية وسلسلة الهجوم لسلالتي Petya وNotPetya، لكنها تضيف آليات جديدة أهمها التثبيت داخل قسم EFI System Partition والقدرة على تجاوز Secure Boot عبر استغلال الثغرة CVE-2024-7344. اكتشفت ESET الخلل في يناير من هذا العام، ويتمثل في إمكانية إساءة استخدام تطبيقات موقعة من Microsoft لنشر bootkit حتى مع بقاء حماية Secure Boot مفعلة على الجهاز المستهدف.

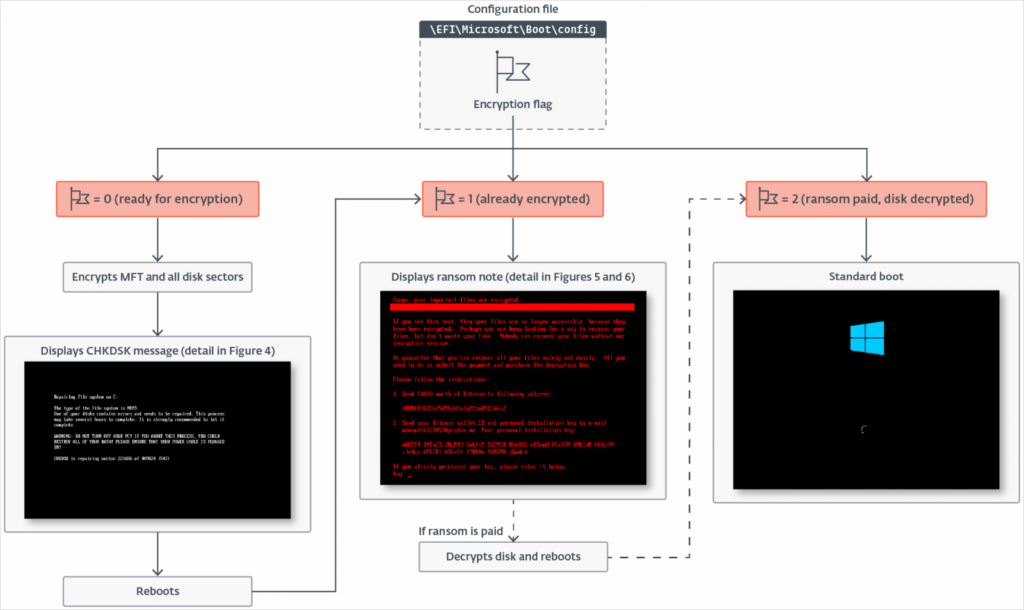

عند التشغيل تتحقق HybridPetya من استخدام الجهاز لواجهة UEFI مع تقسيم GPT، ثم تسقط bootkit خبيثاً داخل قسم EFI System Partition يتكون من عدة ملفات تشمل ملفات إعداد والتحقق ومحمل إقلاع معدل ومحمل UEFI احتياطي وحاوية حمولة الاستغلال وملف حالة لتتبع تقدم التشفير. توثق ESET الملفات التالية عبر عينات HybridPetya التي جرى تحليلها:

- \EFI\Microsoft\Boot\config – علامة التشفير مع المفتاح والـnonce ومعرف الضحية

- \EFI\Microsoft\Boot\verify – للتحقق من صحة مفتاح فك التشفير

- \EFI\Microsoft\Boot\counter – متتبع تقدم عنقود البيانات المشفرة

- \EFI\Microsoft\Boot\bootmgfw.efi.old – نسخة احتياطية من محمل الإقلاع الأصلي

- \EFI\Microsoft\Boot\cloak.dat – يحتوي bootkit مشفراً بطريقة XOR في نسخة تجاوز Secure Boot

تقوم البرمجية أيضاً باستبدال \EFI\Microsoft\Boot\bootmgfw.efi بالمكون الضعيف المسمى reloader.efi، ثم تزيل \EFI\Boot\bootx64.efi. كما تحفظ محمل الإقلاع الأصلي تحسباً لإعادته عند نجاح الاستعادة، ما يشير إلى سيناريو دفع الفدية. بعد النشر تفتعل HybridPetya شاشة إيقاف زرقاء برسالة خطأ مضللة على غرار Petya لإجبار النظام على إعادة التشغيل، وبذلك تمنح bootkit الخبيث فرصة التنفيذ أثناء الإقلاع.

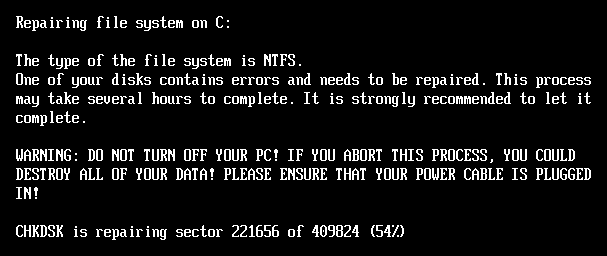

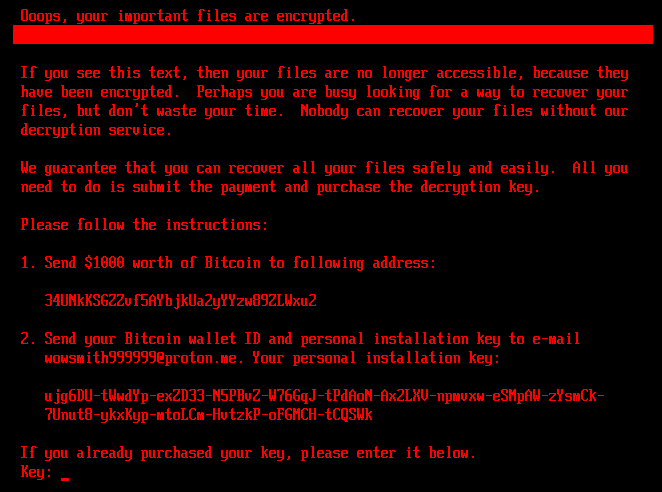

في هذه المرحلة تشفر البرمجية جميع عناقيد MFT باستخدام مفتاح Salsa20 وnonce مستخرجين من ملف الإعداد، مع عرض رسالة فحص القرص المزيفة CHKDSK كما فعلت NotPetya. عند اكتمال التشفير يجري تشغيل الجهاز مجدداً لتقديم مطالبة فدية أثناء الإقلاع تطالب بسداد ألف دولار بعملة Bitcoin. بالمقابل يحصل الضحية على مفتاح مؤلف من 32 خانة لإدخاله في شاشة الملاحظة، ما يعيد محمل الإقلاع الأصلي ويفك تشفير العناقيد ويطلب إعادة تشغيل الجهاز.

حتى الآن لم يتم رصد HybridPetya في هجمات فعلية على نطاق واسع، غير أن مشاريع مشابهة قد تسلح النموذج الأولي وتستخدمه في حملات تستهدف أنظمة Windows غير المحدثة في أي وقت. وقد تمت إتاحة مؤشرات اختراق للمساعدة في الدفاع ضد هذا التهديد عبر مستودع على GitHub.

يجدر بالذكر أن Microsoft عالجت الثغرة CVE-2024-7344 ضمن تحديثات Patch Tuesday لشهر يناير 2025، ما يعني أن الأنظمة التي طبقت هذا التحديث أو ما بعده تتمتع بالحماية من HybridPetya.