موجة متزايدة من الهجمات خلال الأسابيع الأخيرة تستغل ميزة External Jobs في Oracle Database Scheduler لاختراق بيئات الشركات، كشف عنها باحثون في الأمن السيبراني. يوظف المهاجمون هذه الميزة لتشغيل أوامر على خوادم قواعد بيانات تعمل بنظام Windows لتجاوز أنظمة الحماية الطرفية.

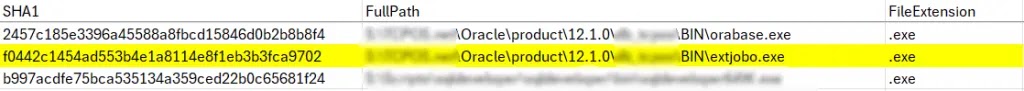

تبدأ الهجمات عبر فحص المنافذ المكشوفة الخاصة بمستمع Oracle Listener، مستغلين ثغرات في إعدادات كلمات المرور أو الحسابات الإدارية الافتراضية. وبمجرد الاتصال، يستخدم المهاجمون مكون extjobo.exe لتشغيل أوامر بنفس صلاحيات خدمة OracleJobScheduler.

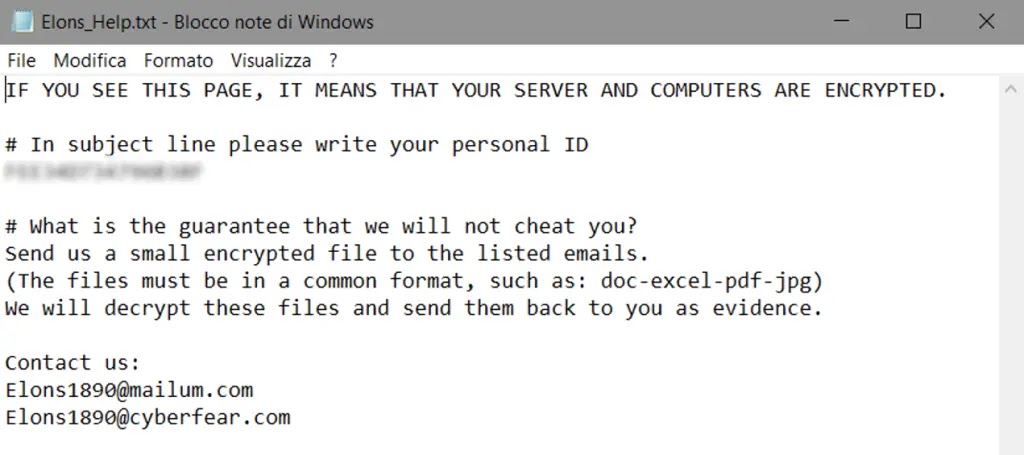

ورغم أن بعض المؤسسات تعتمد على تقسيم الشبكات وعزل خوادم قواعد البيانات، إلا أن الثقة الممنوحة لعملية الجدولة جعلتها نقطة ضعف حرجة. وفي حادثة موثقة، تمكن المهاجمون من إنشاء أنفاق مشفرة للاتصال بخوادم C2 خارجية، وتوليد حسابات إدارية محلية، وتنفيذ هجمات فدية متخفية ضمن عمليات قواعد البيانات الروتينية.

أسلوب جديد يعتمد على PowerShell مشفر وتجنب إسقاط ملفات تنفيذية على القرص

تشير سجلات الأحداث إلى محاولات دخول متكررة فاشلة أعقبها اتصال ناجح بصلاحيات SYSDBA، ما يدل على استخدام تقنيات تخمين كلمات المرور أو سرقتها قبل تنفيذ الأوامر.

وبحسب تحليل Yarix، بعد الاستحواذ على بيانات الدخول، لجأ المهاجمون إلى استغلال Oracle DBS External Jobs لتشغيل عمليات PowerShell مشفرة بترميز Base64 عبر extjobo.exe، في إطار أساليب “العيش من بيئة النظام” LOTL التي تقلل الحاجة إلى أدوات خارجية.

على سبيل المثال، نفذ المهاجمون أوامر لجمع معلومات أساسية عن النظام تشمل المعالج والذاكرة ونظام التشغيل وأرقام المنافذ، قبل تنزيل الحمولات الخبيثة من خوادمهم. وتم حقن هذه الأوامر في الذاكرة مباشرة متجاوزة سياسات تنفيذ النصوص، ما صعب على أنظمة الحماية اكتشاف النشاط الضار.

كما لوحظ أن المهاجمين عمدوا إلى حذف الملفات المؤقتة ومهام الجدولة بعد كل عملية تنفيذ، في محاولة لإعاقة جهود التحليل الجنائي ومنع التتبع.

الحاجة إلى تشديد صلاحيات الجدولة ومراقبة الأنشطة غير المألوفة في بيئة Oracle

تم تصميم ميزة External Jobs في الأصل لتمكين مسؤولي قواعد البيانات من تنفيذ مهام الصيانة عبر أوامر نظام التشغيل، لكنها أصبحت اليوم مدخلاً خطيراً للاستغلال. إذ يمكن لأي مستخدم يمتلك صلاحيات الجدولة الوصول إلى قنوات الاتصال الخاصة بـextjobo.exe وحقن أوامر خبيثة.

أكدت الهجمات المكتشفة ضرورة وضع ضوابط وصول أكثر صرامة، مع مراقبة دقيقة للنشاط على قنوات named-pipe الخاصة بالجدولة، واعتماد أنظمة رصد ذكية قادرة على كشف أي استدعاءات غير مألوفة لـextjobo.exe داخل بيئات قواعد بيانات Oracle.