النقطة العمياء فوق جدار الحماية: السطح الخارجي المكشوف بوصفه المؤشر الأول للهجمات السيبرانية

أهم القصص

-

الجدول الزمني المضغوط في السعودية: المعضلة الأمنية في تلاقي الأنظمة القديمة مع التسارع

-

تأمين الذكاء الاصطناعي يبدأ من البيانات

-

بين الحوكمة والتجريب، زواحف الذكاء الاصطناعي كخطر تشغيلي. داخل استراتيجية Cloudflare لحماية المحتوى

-

انطلاق مؤتمر Black Hat MEA 2025 في الرياض بمشاركة قياسية

-

لماذا يشكل Black Hat MEA 2025 محطة مهمة لمدراء أمن المعلومات

الأحدث

-

استخدام Raspberry Pi في موقع فعلي لكسر دفاعات البنك يفضح ضعف الحماية المادية في البنى التحتية المالية.

استخدام Raspberry Pi في موقع فعلي لكسر دفاعات البنك يفضح ضعف الحماية المادية في البنى التحتية المالية.

اكتشاف باب خلفي في شبكة الصرافات باستخدام جهاز Raspberry Pi صغير

البرمجيات الخبيثة اعتمدت على تقنيات متقدمة لتجنب الكشف والتخفي في النظام

-

سياسة جديدة من غوغل تُلزم بالكشف عن الثغرات خلال أسبوع لتعزيز الشفافية وتقليص فجوة التحديث وتحفيز الاستجابة السريعة للمخاطر.

سياسة جديدة من غوغل تُلزم بالكشف عن الثغرات خلال أسبوع لتعزيز الشفافية وتقليص فجوة التحديث وتحفيز الاستجابة السريعة للمخاطر.

قوقل تعتمد سياسة جديدة للكشف العلني عن الثغرات خلال أسبوع من إبلاغ الجهة المتأثرة

السياسة الجديدة تهدف لتقليص فجوة التحديث وتحفيز المستخدمين على رصد التهديدات بشكل أسرع

-

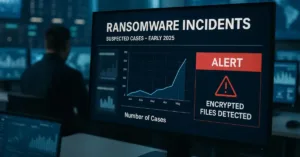

النصف الأول من 2025 شهد ارتفاعاً غير مسبوق في هجمات الفدية واستهدافاً متزايداً للجهات الحكومية والتعليمية.

النصف الأول من 2025 شهد ارتفاعاً غير مسبوق في هجمات الفدية واستهدافاً متزايداً للجهات الحكومية والتعليمية.

إحصائيات هجمات الفدية: تصاعد كبير في عدد الهجمات وزيادة استهداف الجهات الحكومية والتعليمية

أكثر من 3,600 هجمة خلال نصف عام… وطلبات الفدية تصل إلى 12 مليون دولار

-

شركة Palo Alto Networks تدخل مجال أمن الهوية والذكاء الاصطناعي باستحواذها على CyberArk

الاستحواذ يوسّع استراتيجية منصة Palo Alto ويُسرّع دمج حلول الذكاء الاصطناعي والأمان القائم على الهوية

-

تقرير: 62% من فرق البرمجة تعتمد تطبيقات تحتوي ثغرات لتسريع الإطلاق

أكثر من نصف المؤسسات تُطلق برمجيات غير آمنة عن قصد لتلبية جداول التسليم الضاغطة

-

مايكروسوفت تكتشف ثغرة في macOS تتيح تجاوز الحماية والوصول إلى بيانات حساسة

ثغرة في «Spotlight» تسمح بسرقة الصور والمواقع والتعرف على الوجوه وسجل البحث دون إذن المستخدم

-

الحرس الوطني الأميركي يتدخل إلكترونياً بعد هجوم سيبراني يشل مدينة سانت بول بولاية مينيسوتا

الهجوم يعطل خدمات الدفع الإلكتروني والمرافق العامة… ومسؤولون يقرّون بتجاوز قدراتهم على الاستجابة

-

برمجية Auto-Color تمثل تطوراً خطيراً في استغلال الثغرات عبر سلسلة هجمات مركبة تستهدف بنى SAP الحساسة.

برمجية Auto-Color تمثل تطوراً خطيراً في استغلال الثغرات عبر سلسلة هجمات مركبة تستهدف بنى SAP الحساسة.

برمجية Auto-Color الخبيثة تستغل ثغرة خطيرة في SAP

الهجوم يُبرز الحاجة الماسّة لتكامل أمني بين فرق SAP والتشغيل وتقنية المعلومات

-

مجموعة Chaos تُعد امتداداً تطورياً لعصابات الفدية السابقة وتستخدم مزيجاً من التمويه والاختراقات الصامتة لتحقيق أهدافها

مجموعة Chaos تُعد امتداداً تطورياً لعصابات الفدية السابقة وتستخدم مزيجاً من التمويه والاختراقات الصامتة لتحقيق أهدافها

مجموعة Chaos تظهر بعد تفكيك BlackSuit وتطالب بفدية 300 ألف دولار

المجموعة تستخدم التصيّد الصوتي وبرمجيات الإدارة عن بُعد وتستهدف نظم Windows وLinux وNAS

-

تكشف ثغرات BIOS المكتشفة في أجهزة «لينوفو» عن مخاطر دائمة تهدد المستخدمين حتى بعد إعادة تثبيت النظام.

تكشف ثغرات BIOS المكتشفة في أجهزة «لينوفو» عن مخاطر دائمة تهدد المستخدمين حتى بعد إعادة تثبيت النظام.

ثغرات في أجهزة Lenovo تتيح نشر برمجيات خبيثة لا يمكن إزالتها

أربع ثغرات خطيرة في وضع إدارة النظام تُسهّل تجاوز «الإقلاع الآمن» ونشر برمجيات متقدمة

-

مايكروسوفت تنهي دعم ويندوز 11 إصدار 22H2 في أكتوبر المقبل

التحديثات الأمنية الشهرية ستتوقف عن الإصدار القديم بدءا من منتصف أكتوبر 2025

-

ثغرة في مساعد Google البرمجي Gemini تتيح تسريب صامت للبيانات من دون علم المستخدم

التحليل يُظهر كيف يمكن لتعليمات خبيثة مخفية ضمن ملفات مشروعة أن تُخدع أداة الذكاء الاصطناعي لتنفيذها دون علم المستخدم