-

تفكيك شبكة GXC Team السيبرانية واعتقال زعيمها

شملت العملية مداهمات منسقة في سبع مدن وضبطت أصولاً رقمية وأدلة مالية

-

مجموعة Clop Ransomware تزعم اختراق جامعة هارفارد

أضافت المجموعة الروسية الجامعة إلى موقع تسريباتها وتوعدت بنشر البيانات المسروقة قريباً

-

آبل ترفع قيمة مكافآت اكتشاف الثغرات إلى مليوني دولار لأخطر أنواع الاستغلال

مكافآت إضافية قد تصل بإجمالي الجوائز إلى خمسة ملايين دولار لحماية مستخدمي iPhone من برامج التجسس

-

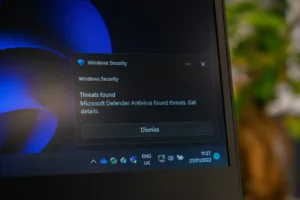

ثغرات في Microsoft Defender تتيح تجاوز التحقق وتحميل ملفات خبيثة

تحليل يكشف عن خلل في الاتصال بين العميل والسحابة يعرض استجابة الحوادث للخطر

-

مايكروسوفت تعالج خللاً قديماً في خاصية التحديث والإيقاف بنظام Windows 11

إصلاح طال انتظاره ينهي سنوات من إعادة التشغيل المفاجئة خلال عملية الإيقاف

-

برمجية تجسس جديدة باسم ClayRat تنتحل هوية تطبيقات شهيرة مثل WhatsApp وTikTok وYouTube

البرمجية قادرة على سرقة الرسائل والمكالمات والإشعارات والتقاط الصور وإجراء اتصالات دون علم المستخدم

-

ذروة تاريخية لمواقع تسريب البيانات مع ظهور ShinySp1d3r RaaS وLockBit 5.0

استراتيجيات هجومية جديدة تجمع بين الهندسة الاجتماعية وسرقة البيانات والتشفير لزيادة الضغط المالي على الضحايا

-

سرقة جميع ملفات النسخ الاحتياطية من SonicWall لتكوينات جدران الحماية الخاصة بعملائها

تحقيق مشترك مع Mandiant يكشف أن جميع العملاء الذين استخدموا خدمة النسخ السحابي تأثروا بالاختراق

-

باحثون يطورون نظام ذكاء اصطناعي لاكتشاف المواقع الاحتيالية في نتائج البحث

يستخدم النموذج تعلماً تحت إشراف مزدوج لتوقع احتمالية الاحتيال في الاستعلامات دون الحاجة لبحث فعلي

-

قبل أيام من انتهاء دعمه الرسمي، ملايين مستخدمي Windows 10 يواصلون الاعتماد عليه

انتهاء تحديثات الأمان في 14 أكتوبر يفتح الباب أمام استغلال الثغرات ويضع المؤسسات أمام مخاطر امتثال وأمن متزايدة