كشف باحثون عن ثغرة خطيرة من نوع DLL Hijacking في محرر الأكواد الشهير Notepad++ تسمح للمهاجمين بتنفيذ تعليمات برمجية على أجهزة الضحايا. جرى اكتشاف الثغرة، التي تحمل الرقم CVE-2025-56383، في الإصدار 8.8.3 لكنها مرجحة لأن تؤثر على جميع الإصدارات المثبتة من البرنامج، ما يضع ملايين المستخدمين حول العالم في دائرة الخطر.

وأوضح التقرير أن المهاجم المحلي يمكنه استغلال الثغرة بزرع ملف DLL خبيث في مسار يتم البحث فيه تلقائياً عن مكتبات التشغيل، ما يقوض سلامة التطبيق ويفتح المجال أمام المهاجمين لترسيخ وجودهم في النظام أو تصعيد صلاحياتهم.

آلية الاستغلال وإثبات المفهوم

يعتمد الهجوم على كيفية بحث تطبيقات Windows عن مكتبات DLL عند التشغيل. ففي حال لم يحدد التطبيق مساراً كاملاً للمكتبة، يبحث النظام في عدة أدلة بترتيب محدد. ويمكن للمهاجم استغلال ذلك عبر وضع مكتبة DLL ضارة تحمل اسم مكتبة أصلية في مجلد يتم البحث فيه أولاً. عند تشغيل التطبيق، يتم تحميل المكتبة الخبيثة بدلاً من الشرعية.

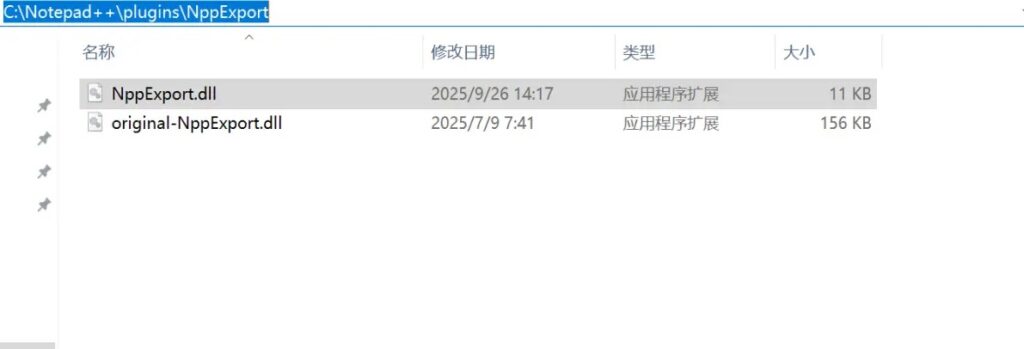

وفي حالة Notepad++، يتركز الاستغلال على مكتبات مرتبطة بالإضافات. وقد أظهر إثبات المفهوم إمكانية استبدال ملف NppExport.dll الموجود في مجلد Notepad++\plugins\NppExport\ بملف DLL خبيث. ولضمان استمرار عمل البرنامج بشكل طبيعي، يمكن للمهاجم إعادة تسمية الملف الأصلي، مثل original-NppExport.dll، وجعل المكتبة الخبيثة توجه جميع الاستدعاءات الشرعية إليه.

تعرف هذه التقنية باسم التوكيل Proxying، يستمر خلالها التطبيق في العمل دون ظهور مؤشرات مريبة بينما يتم تنفيذ التعليمات الخبيثة في الخلفية. وقد أظهر المثال العملي أن الملف الضار أصغر بكثير من المكتبة الأصلية، ما يعكس اختلاف محتواه.

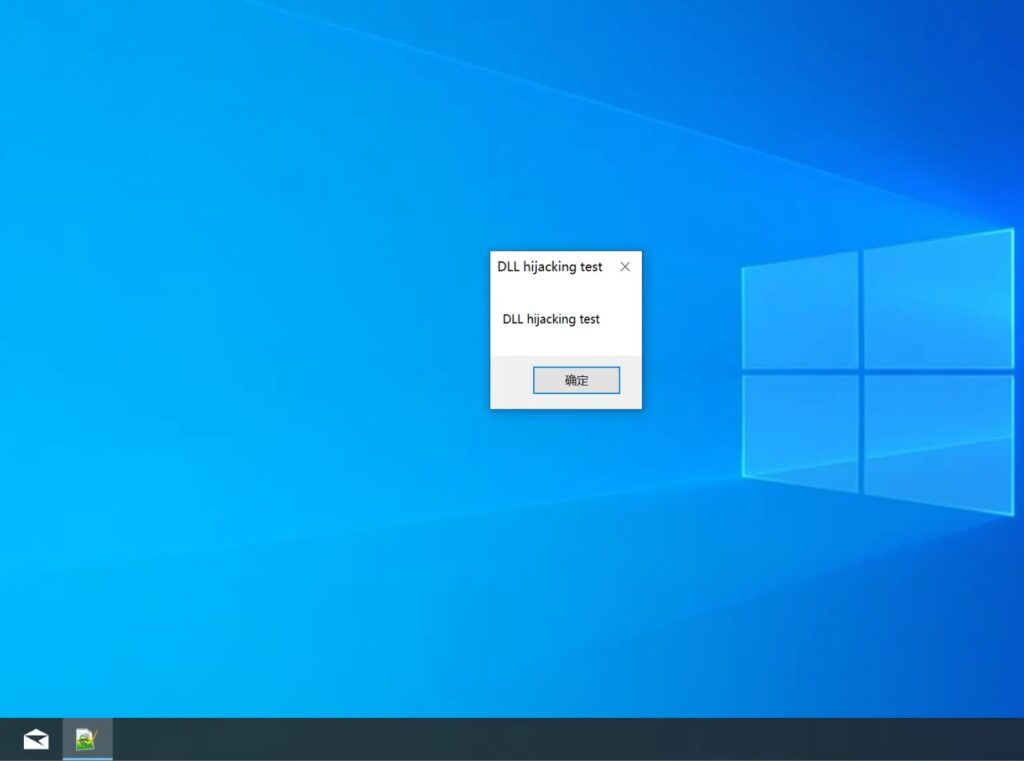

عند تشغيل Notepad++.exe، يحمل التطبيق المكتبة الخبيثة، وينفذ تعليمات المهاجم. وأكدت التجارب نجاح الاستغلال عبر ظهور رسالة اختبارية على الشاشة تثبت أن الكود الضار ينفذ بنفس صلاحيات مستخدم التطبيق.

التداعيات وإجراءات التخفيف

تشكل هذه الثغرة تهديداً رئيسياً يتمثل في تنفيذ تعليمات برمجية محلياً. فإذا تمكن المهاجم مسبقاً من الوصول إلى الجهاز عبر برمجيات خبيثة أو حملات تصيد، فإن استغلال الثغرة يتيح له ضمان بقاء برامجه الضارة تعمل مع كل عملية تشغيل لـNotepad++، ما يمنحها قدرة على الصمود حتى بعد إعادة تشغيل النظام.

ورغم إجراء الاختبار على الإصدار 8.8.3 المثبت عبر ملف npp.8.8.3.Installer.x64.exe الرسمي، إلا أن آلية التحميل ذاتها تنطبق على جميع الإصدارات، ما يرجح أن الخطر واسع النطاق. وحتى الآن، لم يصدر المطورون حلاً رسمياً لمعالجة الثغرة CVE-2025-56383.

وينصح المستخدمون بعدة إجراءات احترازية، منها تحميل Notepad++ حصراً من مصادره الرسمية، ومراقبة أي سلوك غير متوقع للتطبيق، إلى جانب تفعيل أنظمة مراقبة تكامل الملفات في مجلدات التطبيقات لاكتشاف أي تعديلات غير مصرح بها.