اكتشف باحثو الأمن السيبراني في شركة «باراكودا نتووركس» أسلوبين جديدين للتصيّد الاحتيالي عبر رموز الاستجابة السريعة (Quishing) يهدفان إلى تضليل المستخدمين وتجاوز أدوات الحماية التقليدية. وقد وردت تفاصيل ذلك في تقرير جديد بعنوان «تسليط الضوء على التهديدات: الرموز المقسّمة والمتداخلة تغذي جيل جديد من هجمات الكويشينغ» الصادر في 20 أغسطس.

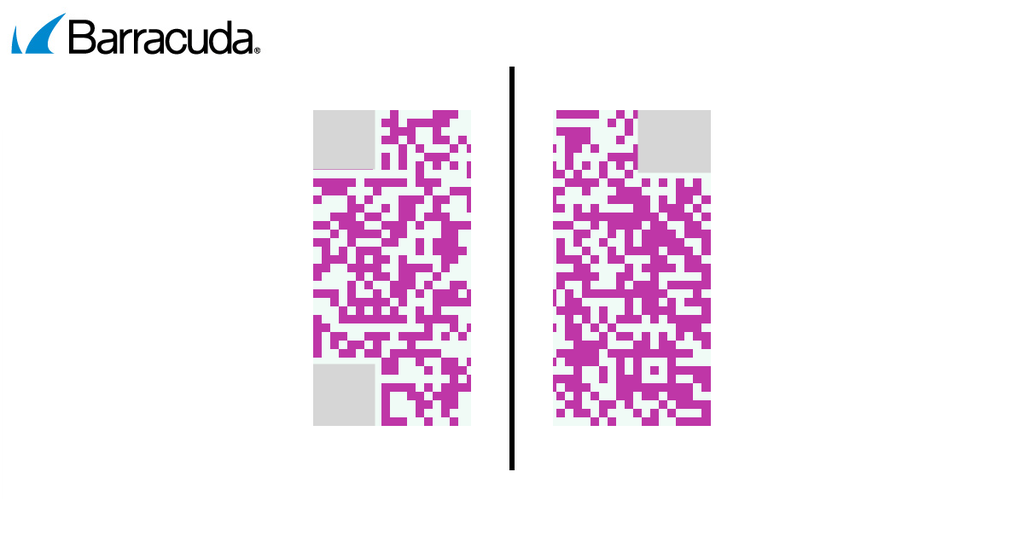

أول هذه التقنيات أطلق عليها «تقسيم رمز الاستجابة السريعة»، حيث لاحظ الباحثون أن مشغلي أداة «غاباغول» المستخدمة كخدمة للتصيّد الاحتيالي (PhaaS) بدأوا بإرسال رسائل بريد إلكتروني تحتوي على صورتين منفصلتين تمثلان معاً رمز الاستجابة السريعة الكامل. عند فحص الرسالة عبر حلول الحماية التقليدية، يظهر الرمز وكأنه صورتان عاديتان لا تشكلان خطراً. لكن عند استعراضها بصرياً من قبل الضحية، تبدو كرمز مكتمل قابل للمسح يقود مباشرة إلى صفحة خبيثة مصممة لسرقة بيانات الدخول إلى حساب «مايكروسوفت». وأوضح التقرير أن إحدى الحملات الأخيرة استغلت هذا الأسلوب في رسائل مزيفة تدّعي أنها «إعادة تعيين كلمة مرور»، مع الاعتماد على رسائل مصاغة بعناية تعكس على الأرجح استغلال سابق لأسلوب اختطاف المحادثات.

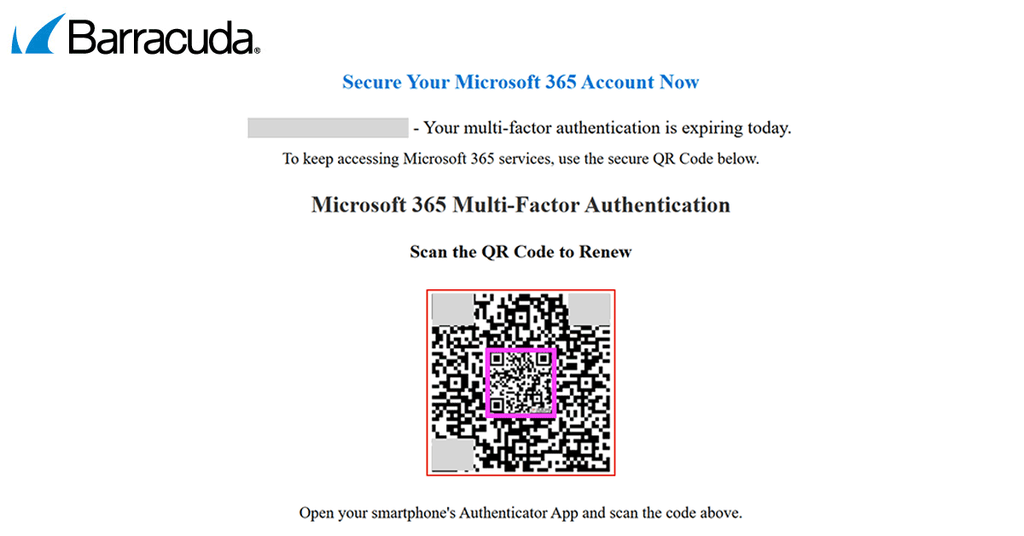

أما التقنية الثانية، التي ينفذها مشغلو أداة «تايكون» للتصيّد كخدمة، فهي «تعشيق رموز الاستجابة السريعة». في هذا النهج، يُدمج رمز خبيث داخل رمز شرعي أو بجواره. وقد رُصدت حالة كان فيها الرمز الخارجي يقود إلى موقع خبيث، بينما يشير الرمز الداخلي إلى خدمة «غوغل». هذا التداخل يجعل عملية الفحص أصعب، إذ تبدو النتائج متضاربة، مما يقلل من قدرة أنظمة الحماية على كشف الخطر بوضوح.

وأشار التقرير إلى أن مواجهة هذه التهديدات الناشئة تتطلب تبني نهج متكامل للحماية عبر البريد الإلكتروني يعتمد على الذكاء الاصطناعي متعدد الوسائط. ويشمل ذلك تدريب الموظفين على الوعي الأمني، وتفعيل المصادقة متعددة العوامل (MFA)، واستخدام تقنيات متقدمة لتصفية الرسائل والبرمجيات الخبيثة. كما أوصى التقرير باستخدام تقنيات مدعومة بالذكاء الاصطناعي قادرة على تحليل الصور ضوئياً لاكتشاف الرموز المدمجة، وفك شيفراتها لتحليل الروابط المرتبطة بها، وتنفيذها في بيئات معزولة لمراقبة النشاط الخبيث لحظة بلحظة، إضافة إلى الاستفادة من خوارزميات التعلم الآلي في فحص البنية الداخلية للرموز واكتشاف أي شذوذ في أنماطها.