في ظل التوسع السريع في حجم وتعقيد الهجمات السيبرانية، المدعومة بتقنيات الذكاء الاصطناعي، تسعى الجهات إلى رفع مستوى الأمن السيبراني لديها بفعالية. وتُعد أدوات فحص الثغرات الأمنية إحدى الوسائل الشائعة التي تُستخدم لتنفيذ تقييم الثغرات الأمنية، حيث تساهم في الكشف عن الثغرات التي قد تتطلب مزيدًا من التحقق أو المعالجة.

محدودية الاعتماد الحصري على الثغرات الأمنية الشائعة وأدوات الفحص التلقائي

رغم أن الثغرات الأمنية الشائعة والمكشوفة (CVEs) توفر إطارًا أساسيًا لإدارة الثغرات الأمنية، إلا أن الاعتماد عليها بشكل منفرد، إلى جانب استخدام أدوات الفحص التلقائي، قد يؤدي إلى مخاطر أمنية كبيرة للأسباب التالية:

- تأخر اكتشاف الثغرات الأمنية

يتم تسجيل الثغرات الأمنية الشائعة والمكشوفة (CVEs) بعد اكتشافها واستغلالها فعليًا، مما يجعل الجهات معرضة للهجمات قبل أن تكون على دراية بوجود التهديد. - نطاق تغطية محدود للثغرات الأمنية

غالبًا ما تركز الثغرات الأمنية الشائعة والمكشوفة (CVEs) على الثغرات البرمجية، بينما قد لا تشمل بعض أنواع الثغرات الأخرى مثل الثغرات في مكونات الأجهزة، أخطاء التهيئة الأمنية، أو التقنيات والأساليب الهجومية الناشئة. - قصور في اكتشاف الثغرات الأمنية المعقدة

تعتمد أدوات الفحص التلقائي للثغرات الأمنية على قواعد معرفة مسبقًا، مما يجعلها غير قادرة على رصد الثغرات الأمنية المعقدة مثل الثغرات الناتجة عن العيوب المنطقية في التطبيقات، أو تلك المتعلقة بآليات تنفيذ العمليات التجارية، أو ثغرات تجاوز الصلاحيات. - نتائج غير دقيقة (إيجابيات كاذبة وسلبية خاطئة)

قد تُنتج أدوات الفحص التلقائي قوائم طويلة تحتوي على ثغرات أمنية غير دقيقة (إيجابيات كاذبة)، مما يؤدي إلى إهدار الموارد في معالجة مشكلات لا تشكل تهديدًا حقيقيًا. في المقابل، قد تفشل بعض الأدوات في الكشف عن ثغرات أمنية حقيقية (سلبيات خاطئة)، مما قد يُعرّض الجهات لمخاطر أمنية جسيمة. - عدم تقديم تحليل سياقي شامل للثغرات الأمنية

غالبًا ما تفتقر الثغرات الأمنية الشائعة والمكشوفة (CVEs) وأدوات الفحص التلقائي إلى تقديم تحليل سياقي شامل يساعد الجهات على تحديد أولويات الثغرات الأمنية بناءً على مستوى الخطورة الفعلي، مدى قابلية الاستغلال، والتأثير المحتمل على الأنظمة والبيئة التشغيلية.

“مع نشر 237,687 ثغرة أمنية شائعة ومكشوفة (CVEs) واستغلال 13,807 منها فقط، لم يعد اختبار الأمان الهجومي المستمر خيارًا إضافيًا—بل أصبح ضرورة للبقاء.”

— علي باوزير

استعراض مشهد الثغرات الأمنية لعام 2024

مع انتهاء عام 2024، برزت العديد من الثغرات الأمنية الشائعة والمكشوفة (CVEs)، مما يعكس واقع الأمن السيبراني لهذا العام. وقد شهدت البيئة السيبرانية ارتفاعًا ملحوظًا في عدد الثغرات واتجاهات متغيرة أثرت بشكل مباشر على أساليب إدارة الأمن السيبراني لدى الجهات.

رغم الجهود المبذولة لاكتشاف الثغرات الأمنية ومعالجتها، إلا أن عدد الثغرات المكتشفة واصل الارتفاع بدلاً من الانخفاض، وهو ما قد يتعارض مع التوقعات. وهنا يبرز التساؤل حول العوامل التي أدت إلى هذا النمو المستمر في أعداد الثغرات؟ وما أبرز أنواع الثغرات التي تم اكتشافها خلال العام؟. فهم هذه المتغيرات يعد أمرًا بالغ الأهمية لمتخصصي الأمن السيبراني، والباحثين، والجهات، لضمان التكيف مع التهديدات السيبرانية المتزايدة وتعزيز الحماية الأمنية بأسلوب استباقي.

إن تحليل الإحصائيات والاتجاهات الرئيسية، إلى جانب مراجعة الثغرات الأمنية الأكثر خطورة خلال العام، يسهم في تطوير استراتيجيات الأمن السيبراني خلال الفترة القادمة. كما يعزز الحاجة إلى تحديث أساليب تقييم الأمن السيبراني من خلال تطبيق اختبار الأمان الهجومي المستمر (Continuous Offensive Security Testing) لضمان سرعة وكفاءة الاستجابة للتهديدات المتزايدة.

تضخم الثغرات الأمنية: التصاعد المستمر للتهديدات السيبرانية

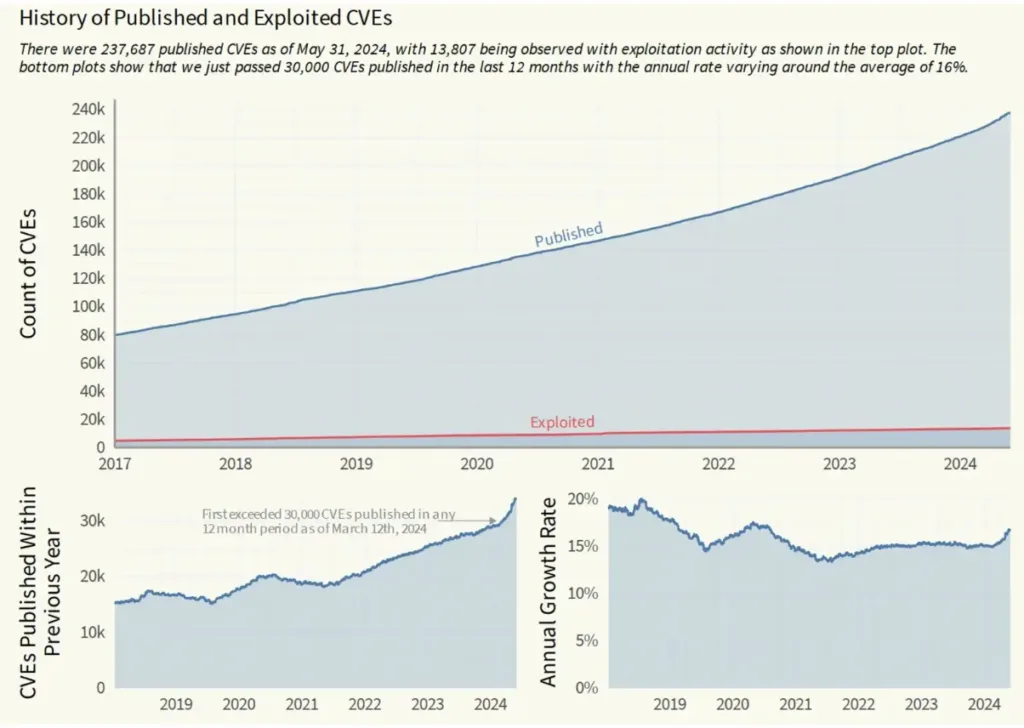

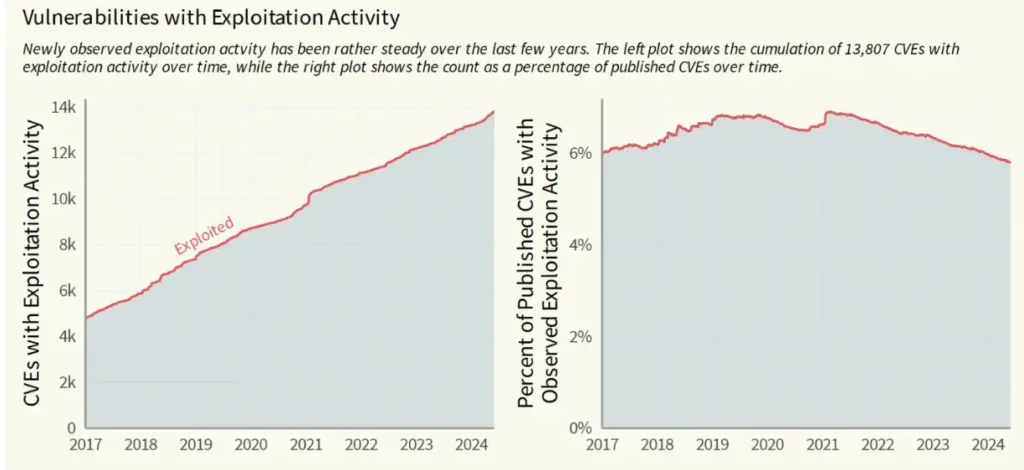

حتى تاريخ 31 مايو 2024، بلغ عدد الثغرات الأمنية الشائعة والمكشوفة (CVEs) المنشورة 237,687 ثغرة، منها 13,807 ثغرة (5.8%) تم استغلالها فعليًا في هجمات سيبرانية. تعكس هذه الإحصائيات مؤشرات رئيسية حول تطور مشهد الثغرات الأمنية والتحديات التي تواجه الجهات في تحديد الأولويات الأمنية في ظل تزايد أعداد الثغرات الأمنية المسجلة.

شهد عام 2024 ارتفاعًا ملحوظًا في عدد الثغرات الأمنية، حيث تم تسجيل 40,009 ثغرات جديدة، ما يمثل زيادة بنسبة 38.83% مقارنة بعام 2023، الذي سجل 28,818 ثغرة.

يمثل هذا النمو السريع اتجاهًا يشابه التضخم المالي، حيث يؤدي التزايد المستمر في عدد الثغرات الأمنية إلى تحديات إضافية في إدارة الأمن السيبراني لدى الجهات. وكما أن الإفراط في إصدار العملة النقدية يؤثر على قيمتها، فإن تضخم أعداد الثغرات الأمنية قد يثقل كاهل الفرق الأمنية، مما يزيد من صعوبة التعامل مع التهديدات الفعلية ويقلل من كفاءة التدابير الأمنية التقليدية.

الإحصائيات الرئيسية

| المؤشر | القيمة |

| إجمالي الثغرات الأمنية المسجلة | 237,687 |

| الثغرات التي تم استغلالها فعليًا | 13,807 (5.8% من الإجمالي) |

| الثغرات المسجلة خلال آخر 12 شهرًا | أكثر من 30,000 |

| معدل النمو السنوي المتوسط | ~16% |

المخطط الزمني لاستغلال الثغرات الأمنية – من نشر CVE إلى تنفيذ الهجوم

رغم أن الإحصائيات الخاصة بالثغرات الأمنية توفر مؤشرات مهمة حول طبيعة التهديدات السيبرانية، إلا أنها لا تجيب عن السؤال الأساسي: ما المدة الزمنية التي تستغرقها الثغرات الأمنية قبل أن يتم استغلالها بعد اكتشافها؟

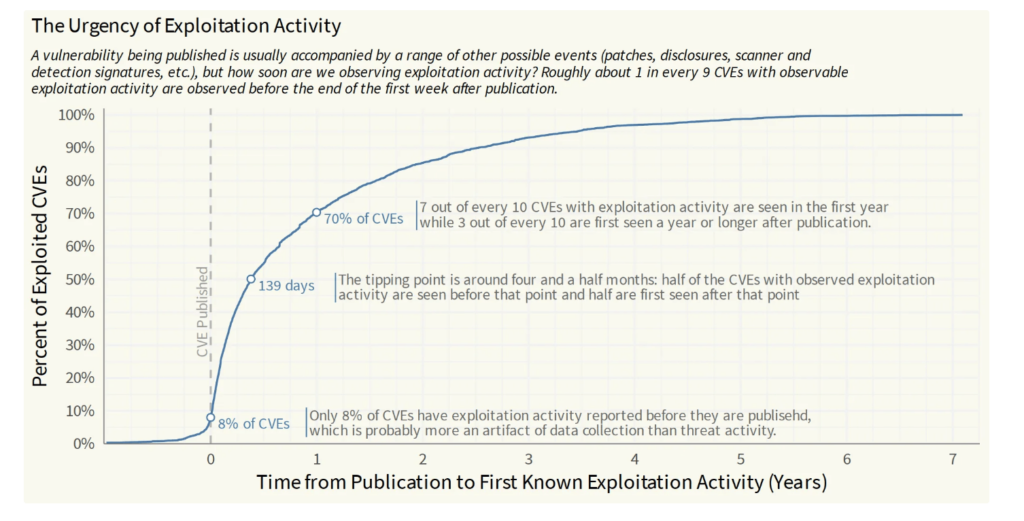

الاستغلال قبل النشر: 8% من الثغرات يتم استغلالها مسبقًا

تشير البيانات إلى أن 8% من الثغرات الأمنية المسجلة ضمن CVEs قد تم استغلالها فعليًا قبل نشرها رسميًا.

- يوضح ذلك عدم إمكانية الاعتماد فقط على تواريخ نشر CVEs في تقييم المخاطر الأمنية.

- بعض الثغرات تكون قيد الاستغلال قبل أن يتم الإعلان عنها رسميًا، مما يعكس الحاجة إلى نهج أمني استباقي قادر على اكتشاف التهديدات قبل وقوعها.

الاستغلال خلال شهر واحد: 40% من الثغرات يتم استغلالها بسرعة

- سرعة الاستغلال: خلال 30 يومًا فقط من نشر الثغرة الأمنية، يتم استغلال 40% من الثغرات الأمنية الشائعة والمكشوفة (CVEs) في هجمات فعلية.

- أمثلة:

- الثغرات المكتشفة خلال مراحل ما قبل الإفصاح، مثل الثغرات غير المعلنة (Zero-Days) التي تُستخدم في الهجمات السيبرانية المستهدفة.

- أهمية ذلك:

- المهاجمون يعملون بسرعة على تسليح الثغرات الأمنية فور الإعلان عنها.

- يؤكد ذلك ضرورة إعطاء الأولوية للثغرات الأمنية ذات الخطورة العالية ومعالجتها على الفور.

- مثال: ثغرة ProxyLogon (CVE-2021-26855) تم استغلالها في غضون 48 ساعة فقط من نشرها.

الاستغلال خلال سنة واحدة: 70% من الثغرات يتم استغلالها

- أغلب الثغرات يتم استغلالها خلال عام واحد: 70% من الثغرات الأمنية المسجلة تتعرض لأول موجة من الهجمات السيبرانية خلال سنة واحدة من نشرها.

- تباطؤ الاستغلال بعد عام: بعد مرور 12 شهرًا، ينخفض معدل استغلال الثغرات الأمنية الجديدة بشكل ملحوظ.

- 7% فقط من الثغرات الأمنية تأخذ أكثر من ثلاث سنوات قبل أن يتم استغلالها لأول مرة.

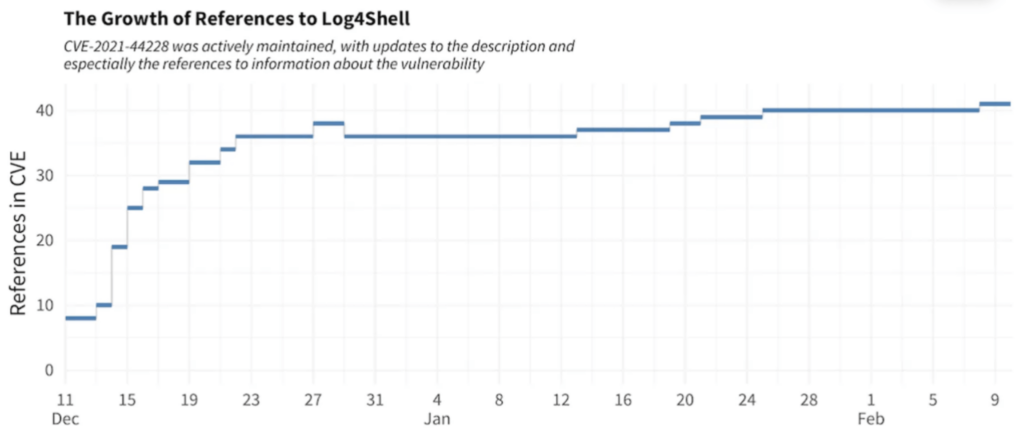

- مثال: ثغرة Log4Shell (CVE-2021-44228) لا تزال مُستهدفة على نطاق واسع حتى بعد مرور سنوات على اكتشافها.

الاستغلال المتأخر: 7% من الثغرات يتم استغلالها بعد أكثر من عام

- بعض الثغرات تبقى غير مُستغلة لسنوات قبل أن يتم استهدافها في هجمات فعلية.

- يبرز ذلك أهمية مراقبة الثغرات الأمنية القديمة، خصوصًا في الأنظمة التشغيلية غير المدعومة (Legacy Systems).

- 7% فقط من الثغرات الأمنية التي تم استغلالها تعرضت لهجمات بعد أكثر من ثلاث سنوات من نشرها.

- مثال: ثغرة EternalBlue (CVE-2017-0144) لا تزال تُستخدم في هجمات برامج الفدية (Ransomware) حتى عام 2024.

أهم الدروس المستفادة

- لا يوجد نهج موحد لمعالجة جميع الثغرات الأمنية. تشير البيانات إلى أن 8% من الثغرات الأمنية تم استغلالها بالفعل، بينما أكثر من 40% منها معرضة للاستغلال، مما يؤكد أن اختبار الأمن السيبراني الهجومي المستمر (Adversarial Security Testing) هو أحد الأساليب الفعالة للكشف الاستباقي عن الثغرات الأمنية القابلة للاستغلال.

- الزمن عامل مهم، لكن تقييم المخاطر أكثر أهمية. هناك نافذة زمنية محدودة لاتخاذ التدابير الأمنية قبل أن يتم استغلال الثغرات الأمنية، ما يستوجب إعطاء الأولوية للثغرات التي تتمتع بقابلية عالية للاستغلال بدلاً من الاعتماد فقط على تقييم خطورة CVEs، حيث قد لا تعكس بعض التصنيفات مستوى التعرض الفعلي للمخاطر.

- الثغرات الأمنية القديمة لا تزال تشكل تهديدًا قائماً. لا يمكن إهمال الثغرات الأمنية القديمة التي مرّ على اكتشافها أكثر من 3 سنوات، حيث إنها لا تزال تمثل خطورة ويمكن استغلالها في الهجمات السيبرانية الحديثة. لذا، فإن تقييم الثغرات الأمنية المستمر، واستخدام أدوات الفحص الأمني، أمر ضروري للكشف عن الثغرات طويلة الأمد ومنع استغلالها المحتمل.

25 عامًا من توثيق الثغرات الأمنية: إنجاز في البيانات وليس بالضرورة في الأمان

مع مرور 25 عامًا على توثيق الثغرات الأمنية الشائعة والمكشوفة (CVEs)، وصلت آلية تتبع الثغرات الأمنية إلى مرحلة تاريخية. ورغم أن هذا التطور يمثل إنجازًا مهمًا في مجال الأمن السيبراني، إلا أنه يشكل أيضًا فرصة لإعادة النظر في دلالات هذه البيانات وما قد لا تعكسه بالكامل.

قد يبدو الارتفاع المستمر في عدد الثغرات الأمنية مؤشرًا بارزًا على تطور عمليات الكشف عنها، إلا أنه لا يعكس الصورة الكاملة. وفي هذا السياق، نقدم نظرة تحليلية على بعض العوامل والمشاريع التي أسهمت في زيادة عدد الثغرات الأمنية المسجلة ضمن CVEs على مدار السنوات الماضية.

التحديات المرتبطة بنظام تصنيف الثغرات الأمنية الشائعة والمكشوفة (CVEs)

تدفع آلية تصنيف الثغرات الأمنية العديد من الباحثين الأمنيين إلى الإبلاغ عن أي ثغرة يمكن تصنيفها ضمن CVEs، حتى وإن لم تكن قابلة للاستغلال فعليًا. ومع الزيادة الكبيرة في أعداد الثغرات الأمنية المسجلة (40,009 في عام 2024)، تواجه العديد من الجهات صعوبة في إدارة الكم الهائل من CVEs، لدرجة أن بعض المؤسسات تضطر إلى تعطيل أدوات فحص الثغرات الأمنية بسبب الضوضاء غير الضرورية الناتجة عن هذا التضخم.

إدراج الثغرات غير القابلة للاستغلال وتأثيره على دقة التصنيف

يمثل إدراج ثغرات غير قابلة للاستغلال، مثل ثغرة Node.js، اتجاهًا سلبيًا يؤثر على مصداقية تصنيف الثغرات الأمنية في عام 2025، حيث يؤدي إلى زيادة غير مبررة في عدد CVEs، بالإضافة إلى نظام تقييم غير دقيق لمستوى الخطورة، مما يؤثر سلبًا على كفاءة إدارة المخاطر الأمنية.

مثال واضح على المشكلة

أثار تصنيف CVE-2025-23088، والذي يمثل إعلانًا عن انتهاء دعم (EOL) منصة Node.js، جدلًا واسعًا في مجتمع الأمن السيبراني. فرغم أهمية متابعة إعلانات انتهاء الدعم للأنظمة والمنصات المختلفة، فإن تصنيفها كثغرات أمنية ضمن CVEs قد يؤثر على نزاهة عمليات إدارة الثغرات الأمنية ويفتح المجال لإساءة استخدام النظام.

التأثير السلبي على تحليل المخاطر الأمنية

تصنيف إعلانات انتهاء الدعم (EOL) كثغرات أمنية (CVEs) يؤدي إلى زيادة الإشعارات الأمنية غير الضرورية، مما يؤدي إلى إرهاق فرق الأمن السيبراني بكميات كبيرة من الإنذارات غير المهمة. تخيل محللًا أمنيًا يتعامل مع مئات من CVEs، العديد منها مجرد إشعارات بتوقف دعم البرمجيات، مما يجعل تحديد الثغرات الأمنية الفعلية التي تشكل تهديدًا فوريًا أكثر صعوبة.

اتجاه مثير للقلق في مجتمع الأمن السيبراني

رغم أن العام لا يزال في بدايته، إلا أن CVE-2025-23088 قد يكون مرشحًا ليكون أحد أكثر CVEs إثارة للجدل خلال 2025. يرى العديد من المختصين أن هذا يعكس اتجاهًا متزايدًا نحو استغلال نظام CVE لجذب المزيد من المشاركات في برامج مكافآت الثغرات أو تضخيم إحصائيات الثغرات الأمنية. ورغم أن البرمجيات غير المدعومة تشكل خطرًا أمنيًا حقيقيًا، فإن تصنيفها كثغرات أمنية ضمن CVEs يقلل من مصداقية النظام ويؤدي إلى تشتيت الانتباه عن التهديدات السيبرانية الحقيقية.

النقطة الجوهرية

الارتفاع المستمر في أعداد الثغرات الأمنية المسجلة قد يؤثر على فرق إدارة الثغرات الأمنية إذا لم يتم وضع آلية فعالة لتحديد الأولويات الأمنية ومعالجة الثغرات وفقًا لمستوى خطورتها الفعلي.

الثغرات الأمنية مقابل مخاطر الاختراق

تُعد أدوات الفحص التلقائي للثغرات الأمنية من الوسائل الشائعة التي تعتمد عليها العديد من الجهات كخط دفاع أول، إلا أنها لا تمثل حلاً شاملاً لمواجهة التهديدات السيبرانية. فعلى الرغم من قدرتها على توفير السرعة وقابلية التوسع، إلا أنها تعاني من محدودية في تحليل السياق، وتحديد الأولويات، وتوفير رؤى معمقة، وهي عوامل أساسية لضمان إدارة فعالة للمخاطر السيبرانية الحديثة. ومن خلال اختبار الاختراق كخدمة (PtaaS)، أصبح من الضروري تبني نهج أكثر تكاملًا في إدارة الثغرات الأمنية.

تعكس بيانات الثغرات الأمنية الشائعة والمكشوفة (CVEs) لعام 2024 صورة واضحة لمشهد الأمن السيبراني الحالي، حيث أصبح تضخم عدد الثغرات الأمنية واقعًا ملموسًا، ولم تعد الأساليب التقليدية مثل أدوات الفحص التلقائي أو اختبارات الاختراق التي تركز على الامتثال كافية للتعامل مع التهديدات السيبرانية المتزايدة.

يتطلب تعزيز الأمن السيبراني لدى الجهات اعتماد نهج استباقي، هجومي، قائم على البيانات، حيث لم تعد المشكلة تتعلق فقط بوجود الثغرات الأمنية، بل بالمخاطر المترتبة على الثغرات الحرجة التي لم يتم اكتشافها أو معالجتها. لذا، كيف يمكن تحديد أولويات الثغرات الأمنية بفعالية لضمان الحماية والسيطرة؟

النهج الفعّال لإدارة الثغرات الأمنية

- اختبار الأمان الهجومي المستمر:

يعتمد على محاكاة الهجمات السيبرانية الواقعية بهدف رصد الثغرات الأمنية المخفية، مما يمكن الجهات من الانتقال من نهج قائم على قوائم تدقيق الامتثال إلى نهج يعتمد على محاكاة سلوك المهاجمين وتقنياتهم (TTPs)، وهو أسلوب أكثر فاعلية في كشف الثغرات الحرجة. - تحديد الأولويات بناءً على المخاطر:

يرتكز على تقييم أهمية الأصول الرقمية لتحديد أولويات المعالجة، حيث يمكن الجهات من التركيز على الأصول الأكثر حساسية وتأثيرًا، مثل الأنظمة الحيوية والبيانات الحساسة. - الأتمتة والتوسع:

يشمل دمج أدوات الأتمتة مع استخبارات التهديدات في الوقت الفعلي لتوفير رؤى دقيقة حول حملات الاستغلال النشطة، مما يمكن الجهات من تحديد الثغرات التي يتم استهدافها حاليًا واتخاذ تدابير استباقية قبل حدوث الاختراق. - تحليل قابل للتنفيذ:

يتضمن توفير مؤشرات أداء رئيسية (KPIs) ومقاييس أمنية لدعم عملية المعالجة، وضمان إعادة اختبار الثغرات بعد معالجتها للتحقق من إصلاحها بشكل صحيح وآمن.

في بيئة الأمن السيبراني المتطورة، أفضل وسيلة للدفاع هي الهجوم الاستباقي الذكي. حيث لم يعد الاعتماد على العدد الخام للثغرات الأمنية (CVEs) كافيًا. ومن خلال معالجة قيود النهج التقليدي لإدارة الثغرات الأمنية وتبني إستراتيجية شاملة تشمل تحليل أهمية الأصول، استخبارات التهديدات، التأثير على الأعمال، والوعي البيئي، يمكن تحقيق تحديد دقيق للأولويات والتركيز على المخاطر الحقيقية.

لا يساهم هذا النهج فقط في تقليل المخاطر الأمنية، بل يضمن أيضًا أن تكون جهود المعالجة متماشية مع أولويات المؤسسة واحتياجاتها التشغيلية. ومع ازدياد تعقيد التهديدات السيبرانية، يصبح تعزيز المرونة السيبرانية مرهونًا بتبني أساليب أكثر تطورًا، حيث لا تتساوى جميع الثغرات الأمنية، ولا تتطلب جميع المخاطر نفس الاستجابة.

لنتجاوز الأرقام ونحوّل البيانات إلى أفعال ملموسة. فمن خلال هذا النهج، يمكن للجهات تعزيز قدراتها الدفاعية، والبقاء متقدمة على التهديدات السيبرانية، والمساهمة في بناء مستقبل أكثر أمانًا.