مجموعة تهديد معروفة باسم Lone None تشن حملة متطورة تستخدم إشعارات مزيفة بانتهاك حقوق النشر كغطاء هندسي اجتماعي لإقناع الضحايا بتنزيل برمجيات خبيثة تسرق المعلومات. يجري تتبع هذه الحملة منذ نوفمبر 2024، وتمثل تطوراً خطيراً في أساليب الهندسة الاجتماعية لأنها تستغل قلق الضحايا من إجراءات قانونية حقيقية لتخطي إجراءات الوعي الأمني التقليدية.

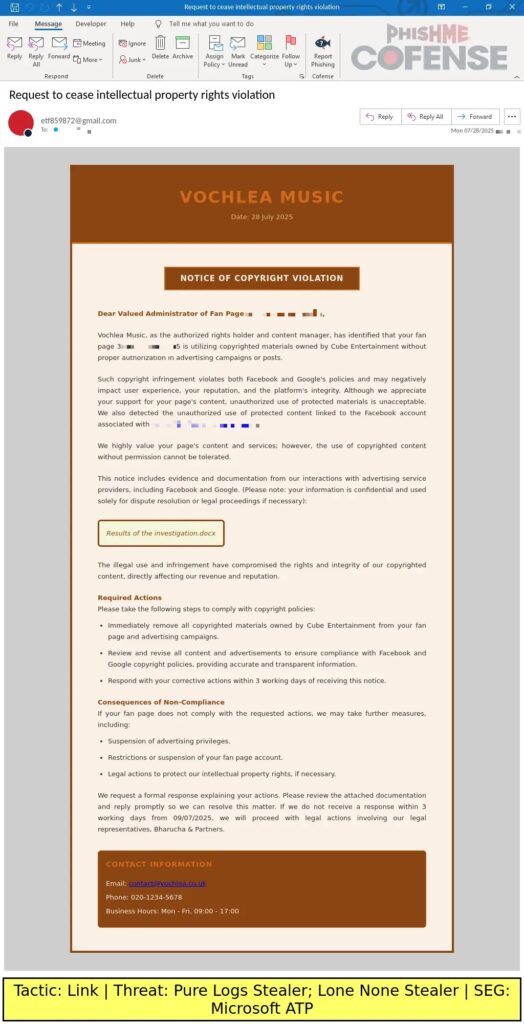

يرسل المهاجمون رسائل إلكترونية مزيفة تنتحل صفة مكاتب قانونية حول العالم وتدعي وجود انتهاكات لحقوق النشر على صفحات فيسبوك أو مواقع إلكترونية تابعة للضحايا. تشير هذه الرسائل إلى حسابات فيسبوك الحقيقية للمستهدفين لتعزيز المظهر الشرعي وزيادة فرص الخداع. المهاجمون أعدّوا قوالب بريدية بعدة لغات على الأقل من بينها الإنجليزية والفرنسية والألمانية والكورية والصينية والتايلندية، ما يشير إلى استخدام أدوات ترجمة آلية لتوسيع نطاق الحملة عالمياً.

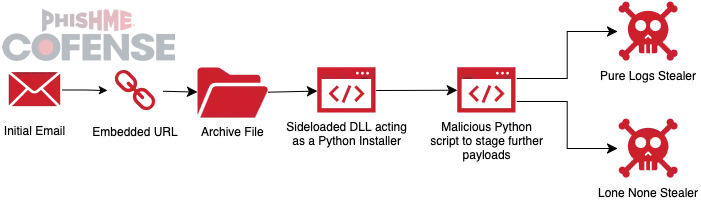

في بعض العينات، تتضمن الرسالة رابطاً مضمناً يقود عبر خدمات اختصار روابط مثل tr.ee وgoo.su ثم يعيد التوجيه إلى منصات مشاركة ملفات مثل Dropbox وMediaFire. تحمل الروابط أرشيفاً يحتوي مستندات شرعية مع مكونات خبيثة مخفية، لخلق واجهة مصداقية تخفي النية الحقيقية.

التحليل التقني وآلية العدوى

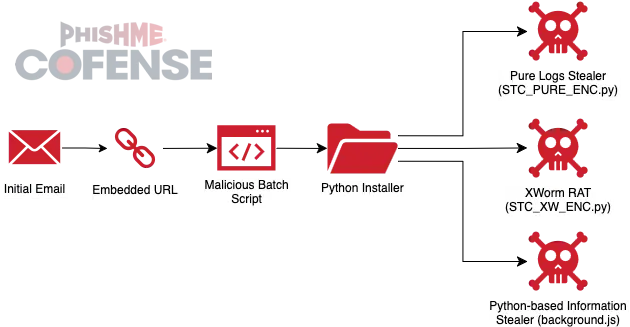

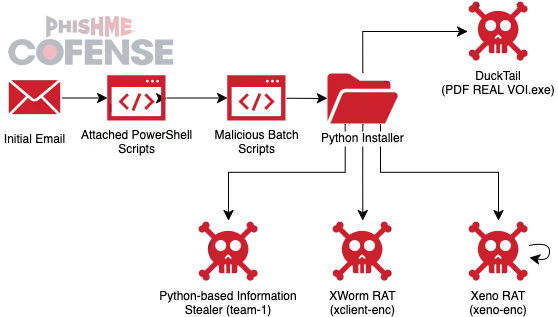

آلية العدوى متعددة المراحل وتستخدم برامج شرعية لتقليل احتمالات الاكتشاف. بعد النقر على الرابط، يحمل الضحية أرشيفاً يتضمن عادةً برنامج Haihaisoft PDF Reader تم التلاعب به ليحمّل ملف DLL خبيث يعمل كـ Python installer. يتدرج مسار التنفيذ باستخدام أدوات ويندوز الشرعية لتنفيذ وفك ترميز الحمولات النهائية.

الملف الخبيث يستغل الأداة المضمنة certutil.exe في ويندوز، المخصصة لإدارة الشهادات، لفك ترميز أرشيف مموه كمستند PDF لكنه يحتوي على مكونات البرمجية الخبيثة. مثال للأوامر المستخدمة يظهر كيف يجرى التنقل والتنفيذ داخل بيئة النظام ثم فك ترميز المحتويات. بعد فك الترميز، يستخدم ملف WinRAR مضمن باسم images.png لاستخراج المحتويات إلى مجلد C:\Users\Public، وهو مسار استراتيجي يوفر صلاحية كتابة بدون امتيازات إدارية ويضمن بقاء الملفات عبر جلسات المستخدم.

تتضمن النسخة المستخرجة من تثبيت Python مفسراً خبيثاً باسم svchost.exe يقوم بتشغيل سكربتات مشفرة تهدف إلى إقامة قنوات اتصال مع بنية تحكم آمرية عبر بوتات تلغرام. لتحقيق الاستمرارية، يجري تعديل سجل ويندوز عبر إنشاء مدخلات بدء تشغيل في HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run لضمان تشغيل البرمجية بعد إعادة تشغيل الجهاز.

الحمولات والأهداف

حلل خبراء Cofense حملتين رئيسيتين للبرمجيات التي توزعها المجموعة: Pure Logs Stealer وحامل جديد للمعلومات أطلق عليه Lone None Stealer والمعروف أيضاً باسم PXA Stealer. هذه الحمولات مخصصة لسرقة بيانات حساسة من الأجهزة المصابة، بما في ذلك بيانات اعتماد وتضمينات متصفحات وملفات تعريف المستخدمين.

تكتيكات التمويه والابتعاد عن الاكتشاف

تتضمن الحملة تقنيات تمويه متقدمة، منها استخدام ملفات أرشيفية مختلطة المستندات لتضليل المحققين والمستخدمين، وتخزين عناوين URL للحمولات داخل حسابات بوتات تلغرام لتفادي أنظمة كشف الشبكات. كما تستغل برامج شرعية معروفة كغطاء للتنفيذ، ما يعرقل آليات الاكتشاف التي تعتمد على توقيع البرمجيات الخبيثة أو السلوك المباشر. يبين استخدام أدوات نظامية مثل certutil.exe وWinRAR وطرق فك الترميز والتنفيذ عبر مسارات مستخدم عادية فهم الجهة المهاجمة لتقييدات الأنظمة وكيفية الالتفاف عليها.

خلاصة المخاطر والتوصيات العملية

توضح الحملة أن المهاجمين يتجهون لاستغلال مخاوف قانونية حقيقية كسلوك هندسي اجتماعي فعال، لذلك يجب على الجهات والأفراد مراجعة إجراءات المصادقة لرسائل البريد الإلكتروني وتفعيل تدابير حماية طبقية تشمل التحقق من صحة المرسل عبر SPF وDKIM وDMARC، واستخدام ضوابط منع تنفيذ مرفقات غير موثوقة، وتطبيق مبدأ أقل الصلاحيات، ومراقبة السلوك الشبكي لاكتشاف اتصالات خارجة نحو بنى تحكم عبر قنوات مشروعة مثل تلغرام. للمبادئ والإرشادات التفصيلية في الضوابط الوطنية انظر المراجع التقنية ذات الصلة.