شهد الربع الثالث من عام 2025 تحولاً دراماتيكياً في مشهد برامج الفدية، مع تصاعد الحدة والتعقيد في العمليات الإجرامية. برزت لمسات جديدة مع دخول مجموعة Scattered Spider إلى سوق RaaS (برنامج الفدية كخدمة) عبر خدمة ShinySp1d3r RaaS. تمثل هذه الخطوة أول عملية بارزة بقيادة فرق ناطقة بالإنجليزية تتحدى السيطرة التقليدية للفاعلين الناطقين بالروسية.

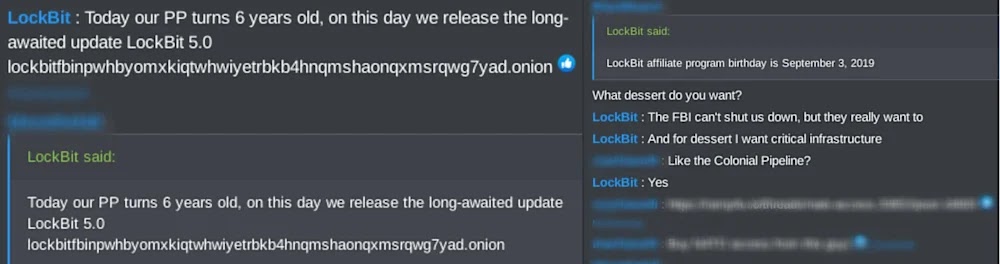

في المقابل، أعلن LockBit عن عودته بإصدار LockBit 5.0، مستهدفاً البنى التحتية الحيوية كأهداف مشروعة، وهي خطوة استفزازية تغير قواعد اللعبة.

وأظهر التقرير قفزة قياسية في عدد مواقع تسريب البيانات النشطة لتصل إلى 81 منصة متميزة خلال الربع الثالث من العام، وهو رقم يكسر الأرقام السابقة وينشر التهديد على نحو موزع وغير متوقع. تعكس هذه الزيادة انتقال مجموعات أصغر وصاعدة لملء الفراغ التشغيلي الذي خلفته مجموعات سابقة، مع اتساع الاستهداف إلى قطاعات وأسواق كانت تعتبر سابقاً أقل عرضة للخطر.

وصف محللو ReliaQuest هذا الربع بأنه لحظة فاصلة أعادت تشكيل عمليات الفدية على نحو جوهري.

أحد أبرز ملامح هذا التحول هو دخول فاعلين ناطقين بالإنجليزية إلى سوق RaaS، إلى جانب موقف LockBit العدواني تجاه البنى التحتية، ما يعرض كل القطاعات لمخاطر متزايدة.

تشكلت تحالفات استراتيجية بين فاعلين كبار مثل LockBit وDragonForce وQilin معززة قدرة التنسيق وتبادل الموارد والأساليب والبنى التحتية للهجوم. كما ظهرت توسعات جغرافية حادة؛ فعلى سبيل المثال، سجلت تايلاند ارتفاعاً بنسبة 69% في ظهور مواقع تسريب، بدافع نشاط مجموعة Devman2 الجديدة، ما يبين قدرة المهاجمين على استغلال فجوات الأمن في اقتصادات رقمية سريعة النمو. يظهر هذا التحول أن المهاجمين ينوعون أهدافهم خارج الحدود الغربية التقليدية للعثور على بنى تحتية أضعف رقابياً.

يقدم ShinySp1d3r RaaS نموذجاً فنياً يجمع بين براعة Scattered Spider في الهندسة الاجتماعية وآليات تشفير متقدمة. وتجمع بنية الخدمة بين نشر برامج الفدية الكلاسيكي وبروتوكولات استنزاف البيانات المعززة، فتصبح الضغوط على الضحايا مزدوجة من خلال تعطيل العمليات وأيضاً ابتزاز المعلومات المسروقة.

تعتمد المنهجية على استغلال ضعف إجراءات التحقق في أنظمة المساعدة والدعم لعمليات إعادة تعيين كلمات المرور والمصادقة متعددة العوامل. ويسبق ذلك مرحلة استطلاع معمق تجمع معلومات منظماتية عبر مصادر متاحة علناً وتحليل حضور الموظفين على الوسائط الاجتماعية قبل التواصل مع موظفي الدعم.

يدمج ShinySp1d3r آليات ثبات متطورة تحافظ على الوصول حتى بعد محاولات الاستجابة الأولية، ويؤسس قنوات اتصال متعددة مع بنى القيادة والتحكم (C2) مستخدماً أنفاقاً مشفرة لتفادي أنظمة المراقبة التقليدية.

ويعتمد التشفير على مقاربة هجينة تجمع بين تشفير متماثل لسرعة معالجة الملفات وتشفير غير متماثل لإدارة المفاتيح بأمان. كما يوظف المهاجمون آلية تشفير انتقائي تستهدف امتدادات ملفات حاسمة مع الحفاظ على وظائف النظام الضرورية لتمكين الضحية من دفع الفدية، بينما يُبقي المهاجمون تهديد تسريب البيانات سارياً عبر تعاون مع ShinyHunters لضمان استمرار الضغط حتى لو نجحت عمليات الاسترداد من النسخ الاحتياطية.

تشير تفاصيل التشغيل إلى احترافية عالية في العرض والابتزاز؛ فمراسلات المهاجمين تشمل ملاحظات فدية منسقة مهنياً تحتوي على معرفات ضحية فريدة ومحافظ بيتكوين مخصصة لكل حالة، وجداول زمنية تصاعدية للمدفوعات لزيادة الضغط المالي والنفسي والعملي.

كما تكشف التحليل التقني عن اعتماد تقنيات إبقاء وصول متعددة وقنوات اتصال سرية وبروتوكولات تشفير متقدمة لرفع تكاليف مكافحة الهجوم وإطالة زمن الحملة مسبباً تعطيلاً تشغيلياً عبر تشفير بيانات حيوية، وتهديداً دائماً بنشر معلومات حساسة مشروقة، ما يمنح المهاجمين قدرة ابتزاز طويلة الأمد.

يوصي الخبراء للمؤسسات في ضوء هذا التصعيد بتعزيز التصدي للتصيد الاجتماعي خصوصاً ضمن سلاسل دعم العملاء، وتشديد ضوابط الوصول على أنظمة help-desk، ومراقبة حركة البيانات والتحقق من سلامة نسخ النسخ الاحتياطية، واختبار استعادة البيانات بانتظام، واعتماد سياسات شاملة لإدارة المفاتيح والنسخ الاحتياطية المشفرة، وإعداد خطط استجابة شاملة للحوادث تتضمن إجراءات إعلامية وتقنية واسترجاع بيانات. بالإضافة إلى بتبادل معلومات التهديدات بين الجهات والاعتماد على تحليل استباقي لسلوك الشبكة لاكتشاف ثوابت التسلل المستمر.