كشفت PRODAFT عن حملة تجسس سيبراني جديدة منسوبة إلى مجموعة ذات صلة بإيران تُعرف باسم UNC1549 وتتابعها الشركة تحت اسم Subtle Snail. استهدفت الحملة شركات اتصالات أوروبية وتمكنت من التغلغل إلى 34 جهازاً داخل 11 جهة ضمن نشاط تجنيدي يوظف رسائل LinkedIn. وتقيم PRODAFT المجموعة على أنها مرتبطة بالحرس الثوري الإيراني، مع شركات مستهدفة تقع في كندا وفرنسا والإمارات والمملكة المتحدة والولايات المتحدة.

تعمل المجموعة على انتحال صفة مسؤولي توظيف في جهات حقيقية للتواصل مع الموظفين، ثم تصيبهم عبر نشر نسخة من باب خلفي يحمل اسم MINIBIKE. يتصل هذا الباب الخلفي ببنية التحكم والسيطرة C2 عبر بنية وسيطة مستندة إلى خدمات Azure بغرض تضليل وسائل الرصد وتقليل الاشتباه.

UNC1549 المعروف أيضاً باسم TA455 ينشط منذ يونيو 2022 على الأقل، ويظهر تقاطعات مع مجموعات إيرانية أخرى مثل Smoke Sandstorm وCrimson Sandstorm المعروفتين كذلك بأسماء Imperial Kitten وTA456 وTortoiseshell وYellow Liderc. وقد وثقت Mandiant هذا الفاعل للمرة الأولى في فبراير 2024. كما عرضت ClearSky لاحقاً أساليب الطعم الوظيفي نفسها مع استهداف قطاع الفضاء منذ سبتمبر 2023 لتوزيع عائلات برمجيات خبيثة منها SnailResin وSlugResin.

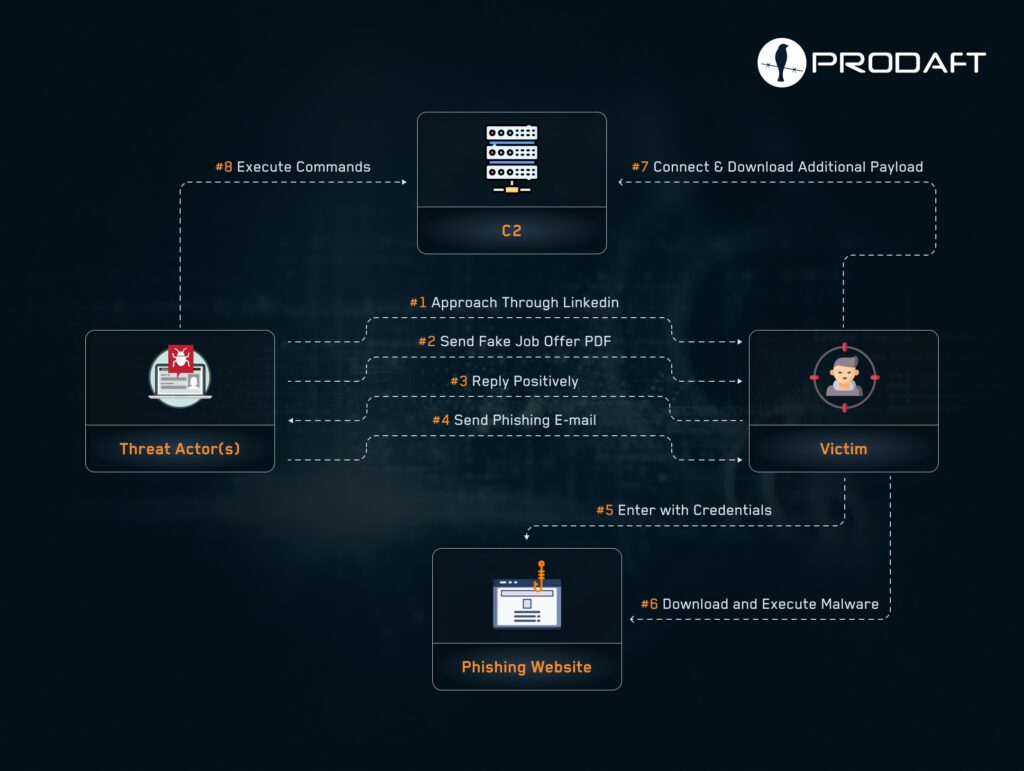

تؤكد PRODAFT أن دافع المجموعة الرئيس هو التسلل إلى كيانات الاتصالات مع استمرار اهتمامها بصناعات الفضاء والدفاع، بما يضمن موطئ قدم طويل الأمد وتهريب بيانات حساسة لأغراض تجسس استراتيجية. تبدأ سلاسل الهجوم باستطلاع واسع على LinkedIn لرصد أصحاب النفوذ التقني داخل الجهة المستهدفة، مع تركيز على باحثين ومطورين ومديري نظم يتمتعون بنفاذ مرتفع إلى البيئات الحرجة.

في المرحلة التالية، يرسل المهاجمون رسائل تصيد موجهة للتحقق من صحة عناوين البريد وجمع معطيات إضافية قبل تنفيذ المرحلة الحاسمة المتمثلة في تشغيل حملة توظيف وهمية. يقوم المشغلون بإنشاء حسابات موارد بشرية مقنعة على LinkedIn ويتواصلون بفرص وظيفية غير موجودة، ويبنون الثقة تدريجياً ويفصلون سردية الهجوم لكل ضحية على حدة لرفع احتمالات النجاح.

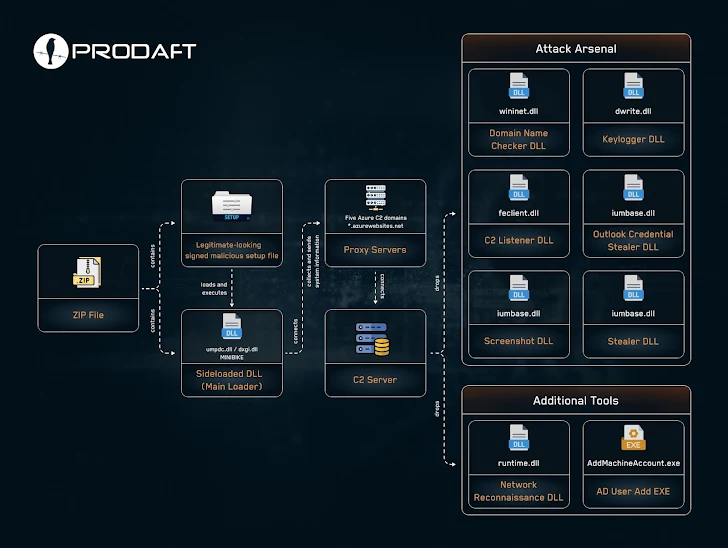

عند إبداء الاهتمام بالعرض الوهمي، يتواصل الضحية عبر البريد لتحديد موعد مقابلة من خلال نطاق مزيف يحاكي شركات مثل Telespazio أو Safran Group. إدخال البيانات المطلوبة يؤدي تلقائياً إلى تنزيل أرشيف ZIP. يحتوي الأرشيف على ملف تنفيذي يستخدم تقنية التحميل الجانبي DLL لإطلاق مكتبة خبيثة باسم MINIBIKE تجمع معلومات النظام وتنتظر تحميلات إضافية بصيغة مكتبات Microsoft Visual C C++ لتنفيذ الاستطلاع وتسجيل ضغطات لوحة المفاتيح ومحتوى الحافظة وسرقة بيانات اعتماد Microsoft Outlook وجمع بيانات متصفحات Google Chrome وBrave وMicrosoft Edge والتقاط لقطات للشاشة.

يتضمن مكون سرقة بيانات المتصفح أداة عامة متاحة باسم Chrome-App-Bound-Encryption-Decryption لتجاوز حماية التشفير المرتبط بالتطبيق التي طرحتها Google وفك كلمات المرور المخزنة ثم سرقتها. وتشير PRODAFT إلى أن فريق Subtle Snail يبني مكتبة DLL فريدة ومخصوصة لكل ضحية في كل مرة، حتى عند جمع بيانات إعدادات الشبكة، مع سمات متشابهة في قسم التصدير. وتعدل مكتبات شرعية بحيث يتم استبدال أسماء الدوال بمتغيرات نصية مباشرة، ما يسمح بتجاوز وسائل الكشف التقليدية عبر التلاعب بجدول التصدير لتبدو المكتبة شرعية فيما تنفذ نشاطاً خبيثاً.

يُعد MINIBIKE باباً خلفياً معيارياً متكاملاً يدعم 12 أمراً للتخاطب مع C2، تشمل سرد الملفات والمجلدات، وقوائم العمليات وإيقاف عمليات محددة، ورفع الملفات على دفعات، وتشغيل حمولات بصيغ exe وDLL وBAT وCMD. ولإخفاء الحركة الشبكية، تقوم الحملة بتهريب اتصالات C2 ضمن حركة سحابية عادية باستخدام Azure وخوادم افتراضية خاصة كبنية وكيلة. كما تعدل مفاتيح في سجل Windows لضمان التحميل التلقائي بعد الإقلاع.

تتضمن البرمجية تقنيات مضادة للتنقيح والتحليل داخل بيئات الرمل، وتعتمد تسطيح تدفق التحكم وخوارزميات تجزئة مخصصة لحل دوال Windows API أثناء التشغيل، بغرض تعقيد الهندسة العكسية وفهم السلوك. وتقول PRODAFT إن عمليات Subtle Snail تحدث أضراراً كبيرة عبر الجمع بين جمع المعلومات والحفاظ على وصول طويل الأمد إلى شبكات اتصالات حرجة. يستخدم المشغلون مسارات محددة مسبقاً لتوجيه البحث ويركزون على سرقة البريد الإلكتروني وملفات إعداد VPN ومعلومات تمكنهم من تثبيت السيطرة، إلى جانب ملفات سرية في المجلدات المشتركة قد تكشف أسرار أعمال وبيانات شخصية.

أدوات MuddyWater المتنوعة تنكشف

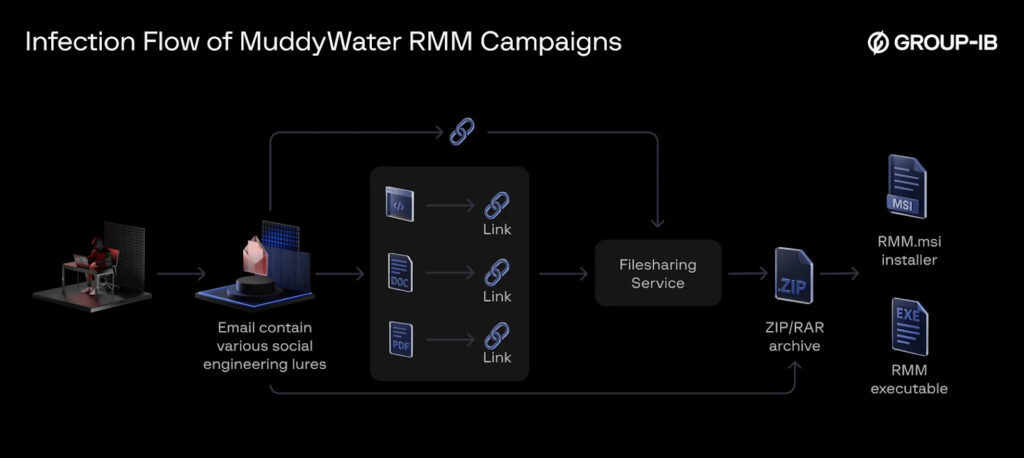

بالتوازي، كشفت Group-IB عن بنية تحتية وحقيبة أدوات محدثة لمجموعة مدعومة إيرانياً معروفة باسم MuddyWater، مع تقليص واضح للاعتماد على أدوات الإدارة والمراقبة عن بعد RMM لصالح أبواب خلفية وأدوات مخصصة. تتضمن الأدوات BugSleep الذي ظهر في مايو 2024 ويعتمد على Python لتنفيذ أوامر ونقل ملفات، وLiteInject الذي ظهر في فبراير 2025 كأداة حقن تنفيذية محمولة، وStealthCache الذي ظهر في مارس 2025 بقدرات قراءة وكتابة ملفات وإيقاف نفسه أو إعادة تشغيله ورصد عمليات الأمن وسرقة بيانات الاعتماد والملفات، وFooder الذي ظهر في مارس 2025 كأداة تحميل تفك وتشغل حمولة مشفرة في الذاكرة، وPhoenix الذي ظهر في أبريل 2025 لنشر نسخة مبسطة من BugSleep، إلى جانب CannonRat للتحكم عن بعد وUDPGangster كباب خلفي بسيط يتخاطب عبر بروتوكول UDP.

تنشط MuddyWater منذ 2017 وتُعد عنصراً تابعاً لوزارة الاستخبارات والأمن الإيرانية، وتُعرف أيضاً باسم Boggy Serpens وMango Sandstorm وTA450. لديها سجل في استهداف قطاعات الاتصالات والحكومات والطاقة والدفاع والبنى التحتية الحرجة في الشرق الأوسط، مع ارتفاع حديث في الهجمات باتجاه أوروبا والولايات المتحدة. ويقول الباحث منصور الحمود من Group-IB إن المجموعة لا تزال تعتمد على التصيد للتوصيل عبر مستندات خبيثة ذات ماكرو. كما أظهرت التحليلات استخداماً نشطاً لخدمات Amazon Web Services لاستضافة مواد خبيثة، والاستفادة من Cloudflare لإخفاء بصمات البنية ومنع التحليل. وتبرز Group-IB أن حملات MuddyWater المستمرة تدعم متطلبات الاستخبارات الإيرانية مع الحفاظ على الإنكار الممكن للعمليات الموجهة ضد خصوم إقليميين وغربيين.