كشفت شركة Sublime Security، المتخصصة في الأمن السيبراني، عن حملة تصيد إلكتروني ضخمة تستغل انتحال هوية Google Careers لخداع مستخدمي بيئات Google Workspace و Microsoft 365 بهدف سرقة بيانات دخولهم الحساسة.

أوضحت الشركة في تقريرها، الذي نشرته في 14 أكتوبر 2025، أن المحتالين يعمدون إلى إرسال رسائل بريد إلكتروني تبدو وكأنها عروض عمل رسمية من جوجل، في حين أن الغرض الفعلي منها هو الاستيلاء على بيانات الاعتماد، بما في ذلك أسماء المستخدمين وكلمات المرور.

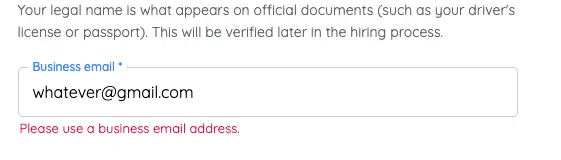

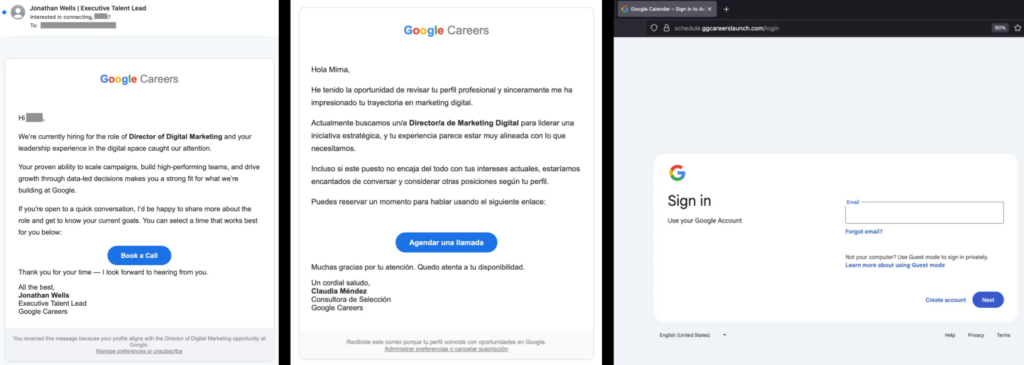

يبدأ هذا الهجوم برسالة ذات طابع ودي تحمل تساؤلاً مباشراً مثل: “هل أنت متاح للتحدث؟”. غالباً ما ترسل هذه الرسائل إلى عناوين البريد الإلكتروني المؤسسية، حيث يقوم المهاجمون أولاً بتصفية الحسابات غير التجارية لتقليل احتمالات إثارة الشك واليقظة.

تطور مستمر في أساليب الاحتيال

ما يجعل هذا التهديد بالغ الأهمية هو قدرة المهاجمين المستمرة على التكيف لتجنب أنظمة الحماية. فقد رصد الباحثون تحديثاً دورياً لأساليب المهاجمين لتفادي الكشف، حيث ظهرت نسخ متعددة من الرسائل بلغات متنوعة شملت الإنجليزية، والإسبانية، والسويدية.

كما تتغير أسماء المرسلين وعناوين البريد باستمرار، حيث تستخدم أحياناً أسماء توظيف وهمية أو أقسام مزعومة، مثل GG Careers [email protected]. ويستغل المهاجمون خدمات مشروعة مثل Salesforce و Recruitee في إرسال الرسائل، مستهدفين بذلك تجاوز أنظمة تصفية البريد الأمني.

أما الروابط الخبيثة، فيتم استضافتها غالباً على نطاقات حديثة التسجيل عبر خدمات مثل NiceNIC و Porkbun، الأمر الذي يجعل من الصعب على برامج الحماية اكتشافها وتتبعها في الوقت المناسب.

آلية الخداع

عندما ينقر المستخدم على رابط “Book a Call”، تبدأ سلسلة من الخطوات المصممة بدقة لإضفاء المصداقية على الهجوم. أولاً، تظهر صفحة تحقق مزيفة تحاكي واجهة Cloudflare Turnstile، تليها صفحة مقلدة لواجهة جدولة الاجتماعات الخاصة بـ Google Careers، والتي تطلب من المستخدم إدخال بيانات شخصية. وفي المرحلة الأخيرة، يوجه الضحية إلى صفحة تسجيل دخول وهمية تحاكي شاشة دخول جوجل الأصلية، حيث تجمع بيانات الاعتماد الحساسة.

اكتشف الباحثون أن المهاجمين يعتمدون على أسلوب ترميزي ماكر لتجاوز فلاتر البريد الأمني، حيث يقومون بتجزئة الكلمات الحساسة مثل “Google Careers” إلى عناصر HTML منفصلة. يجعل هذا التكتيك الأنظمة الآلية عاجزة عن التعرف على العبارة الكاملة كتهديد.

الكشف والوقاية

ذكرت Sublime Security أن محرك الاكتشاف الخاص بها نجح في رصد هذه الهجمات ووقفها، وذلك عبر آلية تعتمد على كشف الروابط المسجلة حديثاً خلال آخر 30 يوماً. وأشارت الشركة إلى أن التطور المستمر لهذا النوع من الاحتيال يجعل اليقظة الرقمية والتحقق ضرورة يومية للمستخدمين، لا سيما في بيئات العمل التي تعتمد على البريد الإلكتروني كقناة رئيسية للتوظيف.

أكدت تقارير صادرة عن شركات أخرى، مثل Netcraft، أن حملات الاحتيال التي تتخذ من التوظيف والوظائف المرموقة غطاء تشهد ارتفاعاً ملحوظاً في التعقيد. ودعت هذه التقارير المستخدمين إلى ضرورة التحقق من مصدر أي عرض وظيفي مفاجئ وعدم النقر على أي روابط أو تقديم معلومات شخصية قبل التأكد المطلق من الجهة المرسلة.