كشف باحثون في InfoGuard Labs عن ثغرات خطيرة في طريقة تواصل Microsoft Defender for Endpoint مع خدمات السحابة الخاصة به، تسمح للمهاجمين بعد اختراق النظام بتجاوز آليات التحقق من الهوية، وتزوير البيانات، وكشف معلومات حساسة، بل وتحميل ملفات خبيثة ضمن حزم التحقيق.

وتشير الدراسة إلى أن هذه الثغرات تمثل تهديداً لبنية أنظمة كشف الاستجابة لنقاط النهاية EDR، مما قد يقوض جهود فرق الأمن خلال التعامل مع الحوادث السيبرانية. ورغم خطورة النتائج، أفادت مايكروسوفت عبر مركز الاستجابة الأمني MSRC في يوليو 2025 بأن مستوى الخطورة منخفض، ولم تؤكد حتى أكتوبر 2025 إصدار أي تحديثات لمعالجة الخلل.

اعتمد البحث على تحليل سابق لهجمات تستهدف بيئة EDR، وركزعلى التفاعل بين عميل النظام والواجهات الخلفية السحابية. ومن خلال اعتراض حركة البيانات باستخدام أدوات مثل Burp Suite، وتجاوز آلية تثبيت الشهادات عبر تعديلات في الذاكرة باستخدام WinDbg، تمكن الباحثون من تتبع آلية تعامل العملية MsSense.exe مع الأوامر وعمليات الرفع.

يذكر أنه التحايل على تثبيت الشهادات (Certificate Pinning) وهو إجراء أمني شائع، عبر تعديل دالة CRYPT32!CertVerifyCertificateChainPolicy لإرجاع نتائج تحقق صحيحة دائماً، ما أتاح تحليل حركة HTTPS بشكل مكشوف.

كما أجريت تعديلات مماثلة على عملية SenseIR.exe أتاحت اعتراض اتصالات رفع البيانات إلى Azure Blob بالكامل.

تجاوز التحقق واعتراض الأوامر

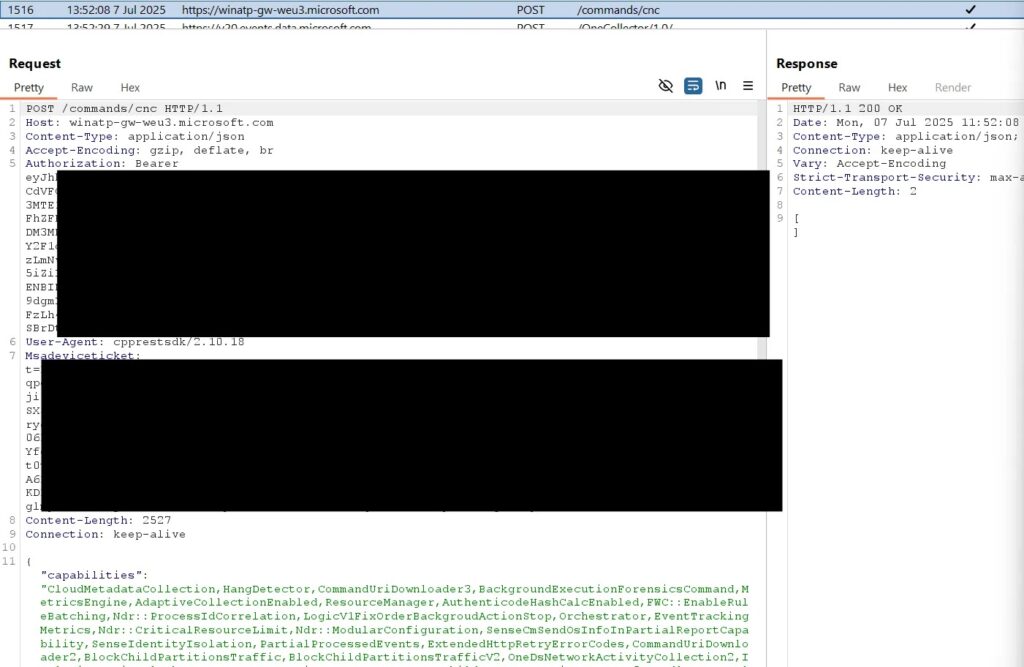

بحسب InfoGuard Labs، يكمن الخلل الأساسي في طريقة إرسال الوكيل لطلباته إلى عناوين مثل

https://[location-specific-host]/edr/commands/cnc

حيث يستقبل التعليمات مثل العزل أو جمع الأدلة أو تنفيذ الفحص.

ورغم احتواء الطلبات على رموز Authorization وعناوين Msadeviceticket، فإن النظام الخلفي لا يتحقق منها على الإطلاق. وبما أن معرف الجهاز ومعرف الجهة يمكن استخراجهما بسهولة من سجل النظام عبر مستخدم ذي صلاحيات محدودة، يمكن للمهاجم انتحال هوية الوكيل واعتراض الاستجابات.

على سبيل المثال، يمكن لأداة مثل Intruder في Burp تنفيذ استعلامات متكررة على العنوان ذاته، لاعتراض الأوامر الواردة قبل أن تصل إلى الوكيل الحقيقي.

يتيح ذلك للمهاجم تزوير الردود، مثل إرسال حالة مزيفة تفيد بأن الجهاز “معزول بالفعل” رغم بقائه متصلاً، بينما يظهر في منصة Microsoft Defender أنه آمن.

ورغم أن صيغة البيانات تستخدم غالباً ضمن Microsoft Bond وهو يجعل التعديل اليدوي صعباً، فإن التقاط استجابات حقيقية وتعديلها يكفي لإثبات قابلية الاستغلال.

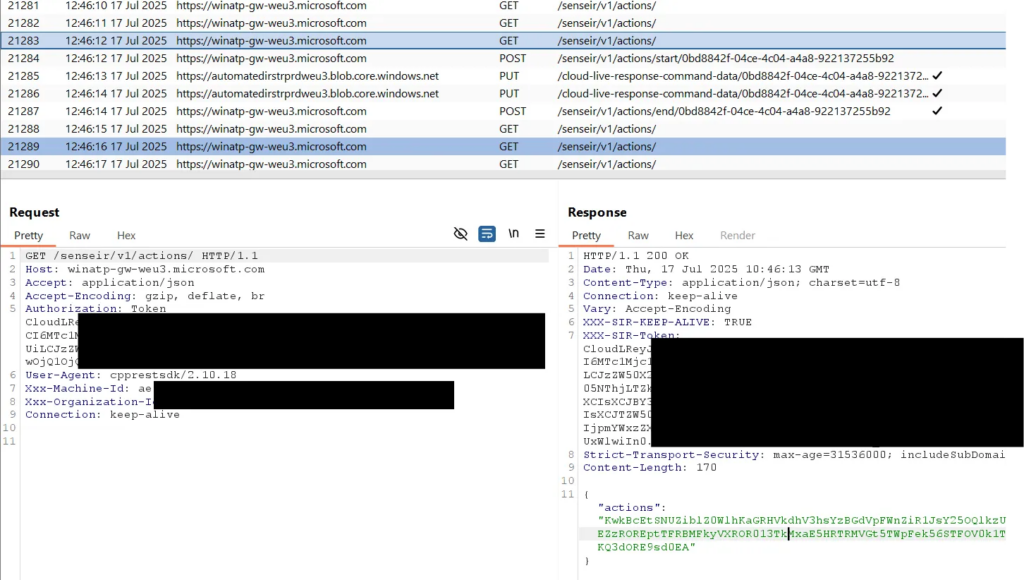

ثغرة موازية تؤثر على العناوين /senseir/v1/actions/ المستخدمة في Live Response والتحقيقات المؤتمتة، إذ يتم تجاهل رموز CloudLR أيضاً، ويمكن الحصول عليها دون تحقق بمجرد معرفة معرف الجهاز.

ويستطيع المهاجم استخدام أدوات مخصصة أو نماذج لغوية لمعالجة البيانات وفك ترميزها، ثم رفع بيانات مزيفة إلى عناوين Azure Blob باستخدام رموز SAS التي تظل صالحة لعدة أشهر.

تسريب المعلومات ومخاطر الملفات الخبيثة

يتجاوز نطاق الوصول غير المصرح به إجراءات التحقيق في الحوادث ليصل إلى واجهة التسجيل، التي يمكن استغلالها بمجرد الحصول على معرف الجهة من السجل.

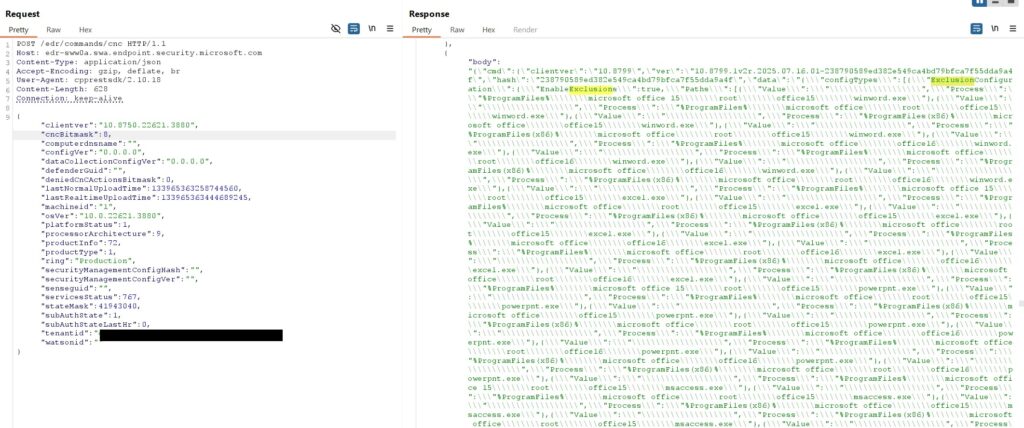

الأخطر أن الاستعلام عن /edr/commands/cnc دون بيانات تحقق يؤدي إلى تسريب ملف تهيئة بحجم 8 ميغابايت يحتوي على إعدادات حساسة مثل RegistryMonitoringConfiguration وDriverReadWriteAccessProcessList وقواعد ASR، وهي بيانات تكشف منطق الكشف الأمني ما يجعلها مفيدة لتفادي الاكتشاف.

بعد الاختراق، يمكن للمهاجمين الوصول إلى حزم التحقيق المخزنة في النظام والمفتوحة للقراءة أمام جميع المستخدمين، وتشمل معلومات عن البرامج المثبتة والاتصالات الشبكية والعمليات التلقائية.

وبإمكانهم كذلك رفع ملفات خبيثة بأسماء عادية داخل هذه الحزم، مما قد يخدع المحللين الأمنيين لتشغيلها أثناء المراجعة.

تسلط هذه الثغرات الضوء على التحديات المستمرة في تأمين قنوات الاتصال داخل أنظمة EDR، حيث تستمر الثغرات البسيطة رغم تعدد طبقات الحماية.

ويرى الباحثون أن مايكروسوفت يجب أن ترفع مستوى الأولوية لمعالجة هذه القضايا، نظراً لإمكانية استخدامها في تعطيل الاستجابة للحوادث واستهداف المحللين الأمنيين أنفسهم.