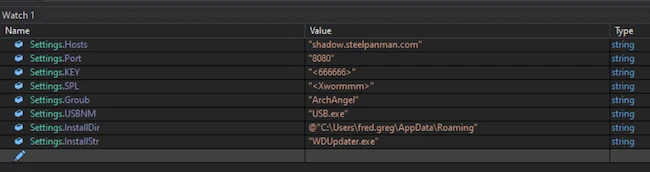

التقرير الفصلي الأخير من HP Wolf Security كشف أن مهاجمين استخدموا سلسلة من أدوات Windows المدمجة لتنفيذ هجمات وإنزال حمولة خبيثة دون الاعتماد على ملف تنفيذي منفصل. في حملة برزت خلال الربع الثاني 2025 تم استخدام XWorm كنقطة وصول عن بعد، لكن التنفيذ الفعلي تم عبر PowerShell لاستخراج بيانات مخفية من صورة شرعية ثم تشغيل الحمولة عبر MSBuild. النتيجة كانت الوصول عن بعد والقدرة على سرقة البيانات مع أقل قدر من الإنذارات لأن الأدوات المستخدمة كانت موجودة مسبقاً على الأنظمة.

فواتير ووثائق زائفة تواصل نجاحها كطعم

ظل البريد الإلكتروني الوسيلة الأكثر فاعلية في إيصال السلاسل الخبيثة حيث شكل حوالي 61% من الهجمات التي وصلت إلى نقاط النهاية. تم توظيف رسائل تبدو كفواتير حقيقية لإقناع المستخدمين بفتح مرفقات SVG أو PDF مزورة. في حالة SVG تم عرض واجهة تحاكي Adobe Acrobat مع رسوم تحميل لتشجيع التنزيل ثم تشغيل سكربت خفيف يفتح قشرة عكسية للعاملين بالهجوم. وفي حالات أخرى أدت روابط داخل PDF إلى أرشيف ZIP يحتوي على سكربت Visual Basic Encoded الذي خزن أجزاء من البرمجية الخبيثة في سجل Windows قبل تشغيل MassLogger المتخصص بسرقة الاعتمادات والبيانات المتصفح. في بعض البلدان مثل فرنسا تم نشر ModiRAT كمكون ثانوي للوصول عن بعد.

صيغ قديمة تستعيد دورها كحاويات للبرمجيات الخبيثة

لاحظ التقرير عودة استغلال صيغ كانت قد اختفت عن الاستخدام اليومي. ملفات Compiled HTML Help التي كانت مستخدمة كدليل للتطبيقات، يجري الآن استغلالها لتنفيذ نصوص قابلة للتشغيل عبر مراحل متعددة مما يسمح بتحميل XWorm لاحقاً. كذلك عادت ملفات الاختصار LNK للظهور داخل أرشيفات ZIP متنكرة كملفات PDF فتؤدي إلى تنفيذ كود يثبت برمجيات مثل Remcos. وفي مثال آخر جرى تخزين الحمولة النهائية في صيغة Program Information File لتقليل فرص اكتشافها.

استمرار حملات Lumma Stealer بعد التفكيك

حتى إجراءات التفكيك الدولية التي استهدفت بنى تحتية مرتبطة بـLumma Stealer في مايو 2025 لم توقف توزيعها. الموجات استمرت في يونيو عبر تبديل خوادم النشر وطرق التوصيل. لاحظ الباحثون استخدام أرشيفات IMG التي يعاملها Windows كأقراص افتراضية لعرض ملف HTML Application متنكر كفاتورة، ما أدى إلى فك شيفرة PowerShell وتشغيل السرقة في الذاكرة لتفادي اكتشافات تعتمد على القرص.

اتجاهات طرق التوصيل والملفات الأكثر استخداماً

خلال الربع الثاني 2025 كانت الأرشيفات تمثل نحو 40% من طرق التوصيل، تلتها السكربتات والملفات التنفيذية بنحو 35%. مستندات Word وExcel وPDF بقيت تشكل حصصاً أقل لكنها ما تزال فعالة. يعمد المهاجمون إلى التدوير بين أنواع الملفات بحثاً عن الصيغ الأقل رصداً، بما في ذلك صيغ منسية مثل CHM وPIF التي أعيد توظيفها في الحملات الحديثة.