تشهد الأجهزة العاملة بخدمة SonicWall SSL VPN موجة متواصلة من هجمات برمجية Akira الخبيثة، إذ نجح المهاجمون في تسجيل الدخول إلى حسابات محمية بخاصية التحقق من الهوية متعدد العوامل (MFA)، على الرغم من تفعيل رموز المرور لمرة واحدة OTP. ويشتبه باحثون في أن هذا الاختراق قد يكون نتيجة استغلال مفاتيح OTP مسروقة مسبقاً، بينما لا تزال الآلية الدقيقة غير مؤكدة.

في يوليو الماضي، رصدت منصة BleepingComputer استغلال برمجية Akira لأجهزة SonicWall بهدف اختراق الشبكات المؤسسية، ما دفع الباحثين للاعتقاد بوجود ثغرة من نوع اليوم صفر Zero-Day. غير أن الشركة أوضحت لاحقاً أن الهجمات تعود إلى ثغرة في التحكم بالوصول غير الصحيح CVE-2024-40766، التي اكتشفت في سبتمبر 2024. ورغم إصدار تحديث أمني في أغسطس 2024، استمرت الهجمات باستخدام بيانات اعتماد مسروقة مسبقاً من أجهزة متأثرة.

وحذرت SonicWall المؤسسات من خطورة استمرار استخدام بيانات اعتماد قديمة، وحثت على إعادة ضبط جميع كلمات مرور VPN وتثبيت أحدث إصدارات SonicOS لحماية الأجهزة.

أساليب متطورة لاختراق الحماية

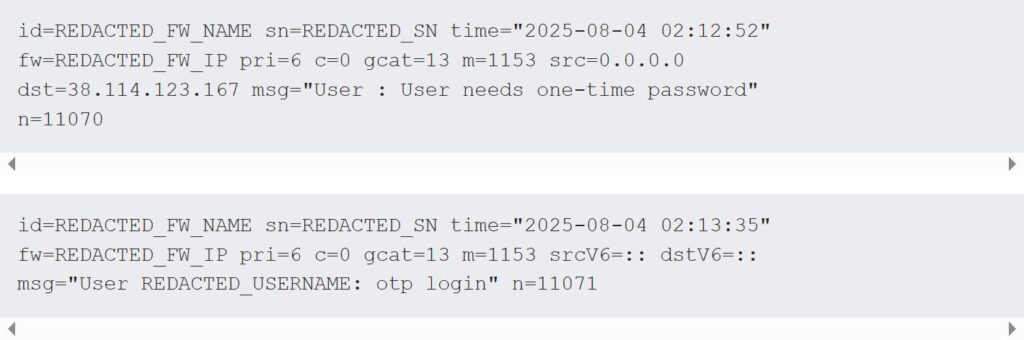

أفادت شركة Arctic Wolf بأن حملة الهجمات الأخيرة استهدفت جدران الحماية SonicWall، حيث تمكن المهاجمون من تجاوز التحقق المتعدد OTP بنجاح. وأوضح التقرير أن محاولات تسجيل الدخول واجهت عدة تحديات OTP متتالية، إلا أن المهاجمين تمكنوا من تخطيها، ما يشير إلى احتمال تسريب مفاتيح تشفير OTP أو تطوير وسيلة أخرى لتوليد الرموز.

وأضافت الشركة أن هذه الهجمات مرتبطة بالثغرة CVE-2024-40766، مشيرة إلى أن بيانات الاعتماد قد تكون مستخرجة من أجهزة ضعيفة خلال هجمات سابقة، قبل أن يستخدمها المهاجمون لاحقاً ضد حسابات محدثة ومحمية بـ OTP. وأكدت Google Threat Intelligence Group بدورها في تقرير سابق أن جهات تهديد مالية مثل UNC6148 استهدفت أجهزة SonicWall SMA 100 واستغلت مفاتيح تشفير OTP مسروقة للوصول حتى بعد تثبيت التحديثات الأمنية.

تحركات داخلية سريعة وتعطيل أنظمة الحماية

أظهرت تحقيقات Arctic Wolf أن برمجية Akira تتحرك بسرعة بمجرد التمكن من الدخول، حيث تبدأ في فحص الشبكات الداخلية خلال دقائق. كما يستخدم المهاجمون أدوات مثل Impacket وBloodHound وdsquery لتعداد كائنات Active Directory، مع تركيز خاص على خوادم Veeam Backup & Replication. وقد استخدمت نصوص PowerShell مخصصة لاستخراج وفك تشفير بيانات اعتماد MSSQL وPostgreSQL المخزنة.

وللتغلب على برامج الحماية، اعتمد المهاجمون على تقنية Bring-Your-Own-Vulnerable-Driver عبر استغلال ملف consent.exe من Microsoft لتحميل برامج تشغيل ضعيفة مثل rwdrv.sys وchurchill_driver.sys، مما سمح بتعطيل عمليات الحماية وتشغيل برنامج الفدية دون عوائق.

وأكد الباحثون أن بعض هذه الهجمات استهدفت أجهزة تعمل بالإصدار SonicOS 7.3.0، وهو الإصدار الذي أوصت الشركة باستخدامه. وحذر الخبراء من أن التحديث وحده لا يكفي ما لم يتم إعادة ضبط جميع بيانات الاعتماد الخاصة بـ VPN، نظراً لإمكانية استمرار المهاجمين في استغلال الحسابات المسروقة.