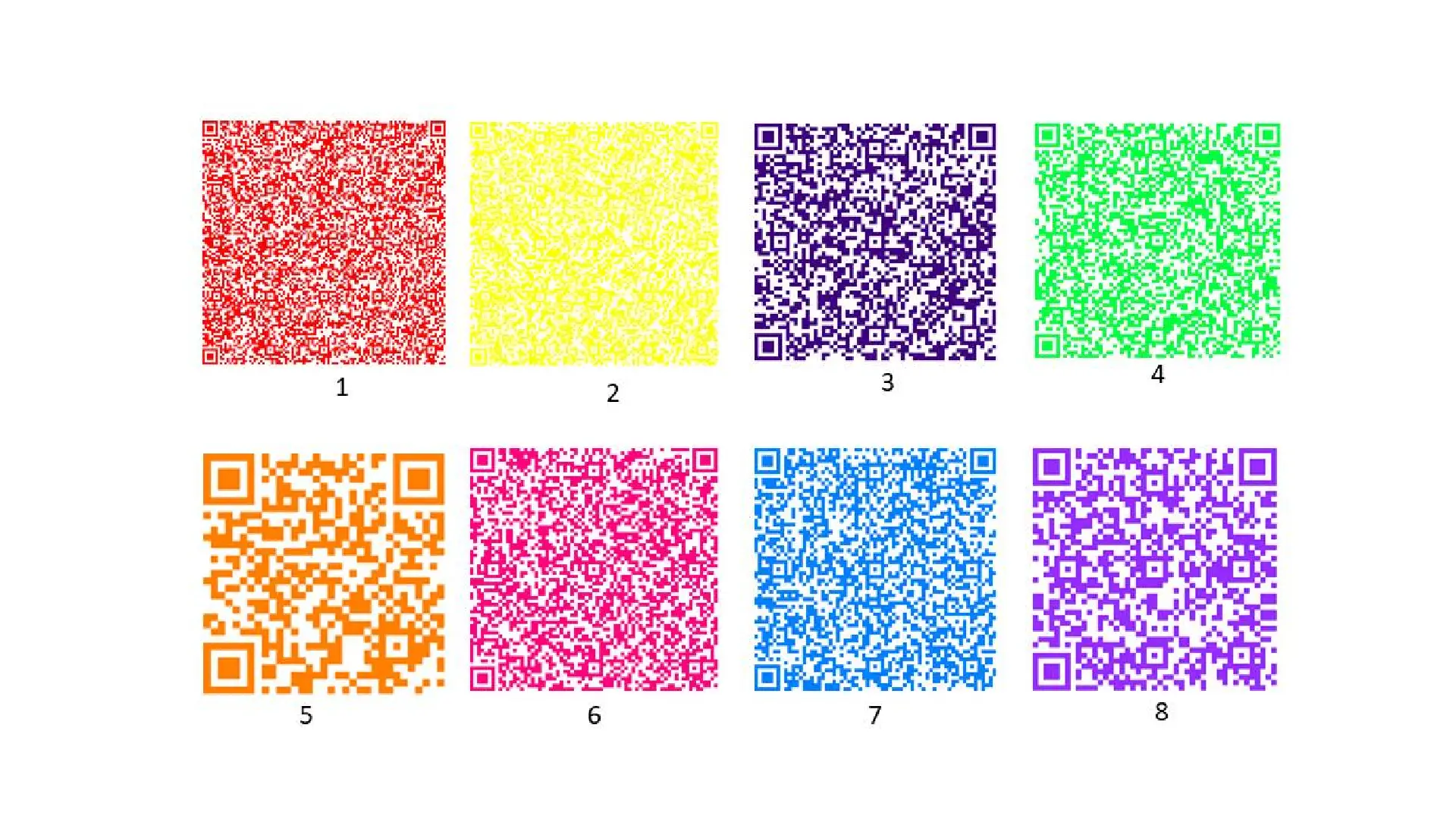

لم يعد استخدام رموز الاستجابة السريعة (QR) مقتصراً على تلك المربعات التقليدية باللونين الأبيض والأسود؛ فقد فتح تزايد الاعتماد على التصاميم الملونة والمدمج فيها شعارات وصور، المعروفة بـ Fancy QR codes، نافذة جديدة ومعقدة أمام حملات التصيد الإلكتروني أو ما يعرف بـ Quishing. وتظهر أبحاث حديثة أن هذه اللمسات الجمالية باتت تربك الأساليب التقنية الشائعة لكشف الروابط الخبيثة، ما يسمح للمهاجمين بتمرير تهديداتهم عبر مسارات بصرية وتقنية لا تلتقطها أعين الرقابة الرقمية بسهولة.

تكمن خطورة هذا النوع من التصيد في آليته التي تعتمد على نقل المستخدم من بيئة العمل المحمية بجدران نارية وفلاتر للبريد الإلكتروني، إلى جهازه الشخصي الذي غالباً ما يفتقر إلى تلك الضوابط الأمنية؛ إذ بمجرد مسح الرمز، يغادر الضحية المنطقة الآمنة ليدخل في مسار يتحكم فيه المهاجم. وقد سلطت ورقة بحثية نشرت على موقع arXiv بتاريخ 11 يناير 2026 الضوء على هذه المعضلة، مشيرة إلى أن التعديلات الجمالية في الرموز الفنية تجعل وحدات الرمز (Modules) شبه غير قابلة للتمييز بالنسبة لنماذج الرؤية الحاسوبية التي تدربت في الأساس على الرموز القياسية، ما يقلل من قدرتها على استخراج الرابط وتحليله.

وتتعمق المشكلة الأمنية في كون المستخدم البشري لا يستطيع رؤية الوجهة الفعلية للرابط قبل المسح، في حين تقف أدوات الكشف عاجزة أحياناً أمام تعقيدات التصميم التي تعيق استخراج الحمولة الخبيثة.

بين محاولات الكشف الأكاديمي وتكتيكات المراوغة المتقدمة

في سياق البحث عن حلول تقنية، قدم باحثون نهجاً مبتكراً أطلقوا عليه اسم ALFA، يهدف إلى تفكيك تعقيدات الرموز الملونة وتحويلها إلى شبكة ثنائية قابلة للتفسير، ومن ثم إصلاح أخطاء الوحدات عبر آلية FAST قبل الحكم على الرمز. ورغم أن التجارب الأولية على هذا النهج حققت معدلات خطأ منخفضة جداً (0.06% سلبيات كاذبة)، إلا أن هذه النتائج لا تزال في إطارها البحثي ولم تتحول بعد إلى معيار صناعي معتمد، ما يبقي الساحة مفتوحة أمام المهاجمين لتطوير أساليبهم.

وبالتوازي مع الجهود الدفاعية، يطور المهاجمون تكتيكاتهم بشراسة؛ فقد وثق باحثو Unit 42 في تقريرهم الصادر مطلع أبريل 2025 رصد تكتيكات تعتمد على إخفاء الوجهة النهائية للروابط باستخدام آليات إعادة التوجيه الموجودة في مواقع شرعية، بالإضافة إلى استخدام تقنيات مثل Cloudflare Turnstile للتحقق البشري، وذلك بهدف مراوغة “الزواحف” وأدوات الفحص الآلي قبل أن يصل الضحية إلى صفحة تسجيل الدخول المزيفة.

هذا التعقيد يجعل من الصعب على محركات الفحص التقليدية استخراج الرابط الفعلي من المستندات، ويعزز نجاح الهجوم عند انتقال المستخدم إلى هاتفه المحمول الأقل تحصيناً.

من استهداف الحكومات إلى فخاخ الشوارع: اتساع دائرة الخطر

لم تتوقف التحذيرات عند الجانب النظري أو التقني، بل تجاوزتها إلى تحذيرات حكومية رسمية؛ إذ أصدر مركز شكاوى جرائم الإنترنت (IC3) التابع لمكتب التحقيقات الفيدرالي في 8 يناير 2026 تنبيهاً يفيد بأن جهات منسوبة لمجموعة Kimsuky استهدفت مؤسسات بحثية وأكاديمية وحكومية عبر حملات تصيد موجه تعتمد على رموز QR خبيثة.

وتتميز هذه الحملات بدقة عالية، حيث تقوم بجمع بصمة جهاز الضحية (نظام التشغيل، اللغة، حجم الشاشة) فور الانتقال للهاتف، لتعرض صفحات وهمية تحاكي خدمات Microsoft 365 أو Okta مصممة خصيصاً للهواتف، بهدف سرقة رموز الجلسة وإعادة استخدامها لتجاوز المصادقة متعددة العوامل (MFA).

ولم يسلم الفضاء العام من هذه الهجمات، حيث رصدت إدارة النقل في نيويورك ملصقات QR مزيفة على عدادات المواقف، كما حذرت لجنة التجارة الفيدرالية من طرود بريدية غامضة تهدف لدفع المستلمين لمسح الرموز. وتدعم الإحصائيات هذا التصاعد المقلق، حيث أشارت تقارير Hoxhunt وAbnormal Security إلى أن المديرين التنفيذيين كانوا أكثر عرضة للهجوم بـ 42 مرة مقارنة بالموظفين العاديين، وأن نسبة ضئيلة فقط من الموظفين تمكنوا من تمييز هذه الهجمات في اختبارات المحاكاة.

وأمام هذا الواقع، يتوجب على المؤسسات توسيع نطاق حمايتها ليشمل الأجهزة المتنقلة، واعتماد مصادقة مقاومة للتصيد، والتعامل مع رموز QR بحذر شديد بوصفها روابط كاملة قد تحمل في طياتها تهديداً جسيماً، مع ضرورة توعية المستخدمين بسيناريوهات واقعية تتجاوز التحذيرات العامة.