أصدرت “مانديانت”، الشركة الرائدة في مجال التحقيقات السيبرانية والتي أصبحت جزءًا من “جوجل كلاود” منذ 2022، تقريرها السنوي الشهير “M-Trends 2025”. ومنذ أن كشفت في تقريرها التاريخي لعام 2013 عن مجموعة APT1 التابعة للصين، أصبحت تقارير “مانديانت” مرجعًا رئيسيًا لفهم أحدث تقنيات وأساليب الهجمات الإلكترونية حول العالم، معتمدةً على بيانات حقيقية من تحقيقات ميدانية في أخطر الحوادث.

الاتجاهات العالمية للهجمات السيبرانية لعام 2024

استعرض تقرير “M-Trends 2025” أبرز اتجاهات الهجمات السيبرانية بناءً على تحقيقات مانديانت في الحوادث السيبرانية خلال عام 2024، مقدمًا صورة دقيقة لأساليب المهاجمين ونقاط ضعف المؤسسات.

أبرز الاتجاهات والاستنتاجات

خلال عام 2024، تعاملت مانديانت مع عدد أكبر من الحوادث السيبرانية في القطاع المالي مقارنة بأي قطاع آخر بنسبة بلغت 17.4%. تلتها شركات الخدمات التجارية والمهنية بنسبة 11.1%، ثم قطاع التقنية العالية بنسبة 10.6%، فالقطاع الحكومي بنسبة 9.5%، وقطاع الرعاية الصحية بنسبة 9.3%.

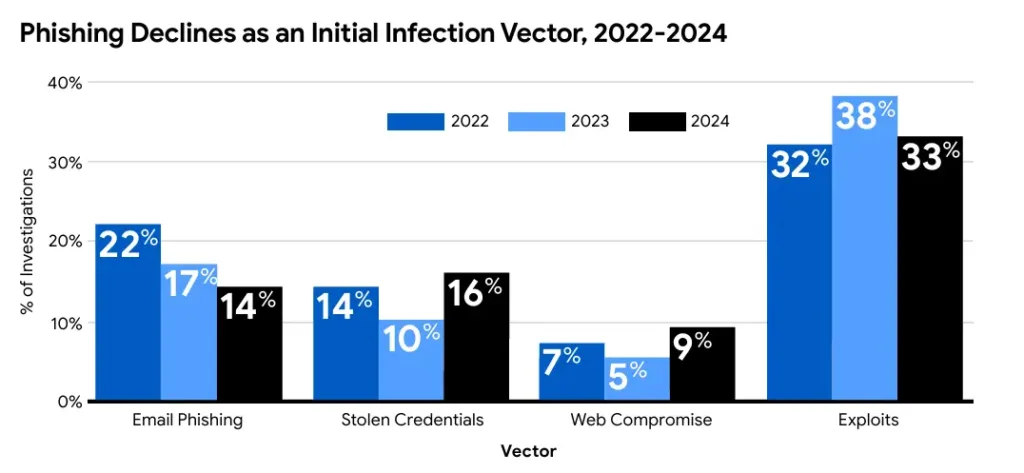

لا تزال استغلال الثغرات الأمنية أكثر قنوات الإصابة الأولية شيوعًا بنسبة 33%، تليها بيانات الاعتماد المسروقة بنسبة 16%، ثم هجمات التصيد عبر البريد الإلكتروني بنسبة 14%، وأخيرًا اختراق المواقع بنسبة 9%.

في 34% من حوادث التسلل السيبراني لعام 2024 التي تعاملت معها مانديانت، لم يتمكن المحققون من تحديد كيفية حصول المهاجمين على موطئ قدم أولي، وهو ما يشير إلى قصور محتمل في قدرات التسجيل والكشف لدى المؤسسات.

وكما في كل عام، استمر المهاجمون في استخدام أنواع متنوعة من البرمجيات الخبيثة، إلا أن عام 2024 شهد عودة قوية لبرمجيات سرقة المعلومات، مما أدى إلى زيادة الاعتماد على بيانات الاعتماد المسروقة كنقطة دخول أولية.

اتجاهات الهجمات السيبرانية لعام 2024

كانت أكثر الثغرات الأمنية استغلالًا من قبل المهاجمين في عام 2024 هي تلك الموجودة في أجهزة حماية الحافة مثل الجدران النارية، وشبكات الاتصال الافتراضية الخاصة (VPN)، وحلول التحكم في الوصول إلى الشبكة، وخاصة المنتجات الصادرة عن شركات بالو ألتو نتوركس، إيفانتي، وفورتينت.

كما برزت التهديدات الداخلية كقناة إصابة أولية، مدفوعة بزيادة أعداد العاملين الكوريين الشماليين في مجال تقنية المعلومات الذين يحصلون على وظائف بهويات مزيفة ويستغلون وصولهم لاختراق الشبكات وابتزاز المؤسسات.

أما بالنسبة للهجمات السيبرانية المرتبطة ببرمجيات الفدية، فقد كانت الطريقة الأكثر شيوعًا للاختراق الأولي هي هجمات التخمين القسري لكلمات المرور بنسبة 26%، تليها بيانات الاعتماد المسروقة بنسبة 21%، ثم استغلال الثغرات بنسبة 21%، ثم اختراق سابق بنسبة 15%، وأخيرًا اختراق طرف ثالث بنسبة 10%.

وفيما يخص الأصول السحابية للمؤسسات، كانت أكثر وسائل الاختراق شيوعًا هي التصيد عبر البريد الإلكتروني بنسبة 39%، تليها بيانات الاعتماد المسروقة بنسبة 35%.

أكدت مانديانت أن نجاح المهاجمين في بيئات الحوسبة السحابية يعود إلى ثلاثة عوامل رئيسية: حلول الهوية غير المؤمنة بشكل كافٍ، عمليات الدمج غير الآمنة مع الأنظمة المحلية، وضعف الرؤية عبر سطح الهجوم السحابي الممتد.

وأشارت الشركة إلى أن المهاجمين يستغلون أحيانًا بيانات حساسة متاحة للعامة، مثل بيانات الاعتماد والمفاتيح الخاصة والمعلومات المالية والشخصية المخزنة في مستودعات GitHub، وأنظمة SharePoint وJira وConfluence.

التوصيات الأمنية للمؤسسات

استنادًا إلى نتائج التقرير، أوصت مانديانت المؤسسات بالتالي:

- تنفيذ مصادقة متعددة العوامل متوافقة مع معيار FIDO2 لمنع التسلل عبر بيانات الاعتماد المسروقة

- تدقيق وتأمين البنية التحتية المعرضة للإنترنت لمنع هجمات التخمين القسري، خاصة تلك التي تستهدف VPNs وواجهات RDP

- حظر تشغيل السكربتات على نقاط النهاية وتطبيق تصفية المحتوى لتقليل مخاطر هجمات اختراق المواقع

- تطبيق سياسات صارمة ضد تخزين بيانات الاعتماد داخل المتصفحات

- تحديث الأنظمة والبرمجيات بشكل دوري لتقليص نافذة استغلال الثغرات المكتشفة حديثًا

- الكشف عن التهديدات الداخلية ومنعها عبر التحقق الدقيق أثناء التوظيف والمراقبة اللاحقة

- استخدام تقسيم الشبكات ومراقبة الحركة الأفقية داخلها

- الاستثمار في قدرات الكشف والتسجيل الداخلية لتقليل فترة إقامة المهاجمين

- مراقبة أنشطة الهوية والوصول إلى أنظمة السحابة لمنع إساءة استخدام أنظمة الدخول الأحادي (SSO)

- تطبيق معلومات التهديدات السيبرانية لمواءمة الدفاعات مع تقنيات الهجوم الشائعة ضمن إطار عمل MITRE ATT&CK، مثل تنفيذ الأوامر والسكربتات (T1059) وتشفير البيانات للتأثير (T1486)