كشفت تحقيقات أمنية حديثة عن هجوم سيبراني استهدف بنية تحتية لشبكة أجهزة الصراف الآلي ATM، نفذه مهاجمون عبر زرع جهاز Raspberry Pi في موقع فعلي داخل الشبكة. وتمكن المهاجمون من استغلال هذا الجهاز للوصول إلى الأنظمة الداخلية للبنك وتنفيذ عمليات خفية دون إثارة أي إنذارات تقليدية.

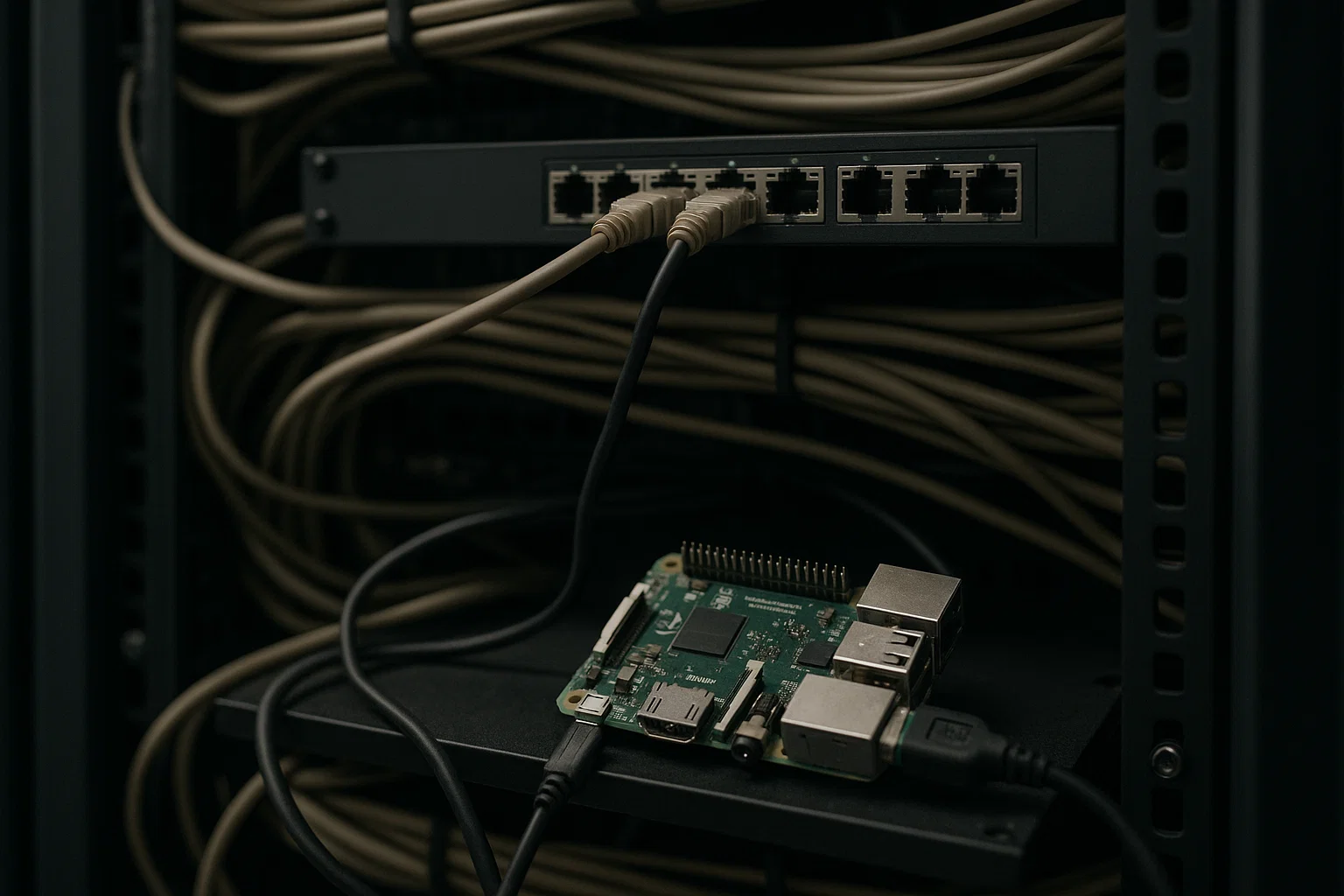

وفقاً لفريق Group-IB، فإن المجموعة المسؤولة عن الهجوم، والتي تُعرف باسم UNC2891، تمكنت من توصيل جهاز Raspberry Pi إلى محوّل شبكة مشترك مع إحدى أجهزة الصراف، ثم استُخدم هذا الجهاز، المزوّد بمودم 4G، لإنشاء اتصال خارجي عبر شبكة الهاتف المحمول، متجاوزاً بذلك جدران الحماية المحيطية للبنك.

عقب التسلل، نُصّب برنامج خبيث يُعرف باسم TINYSHELL يعمل كباب خلفي يتيح للمهاجمين الوصول المستمر إلى الشبكة. واستفاد هذا البرنامج من نطاق ديناميكي لخدمة DNS لإخفاء البنية التحتية للتحكم، كما تم رصد إشارات دورية تُرسل كل 600 ثانية، من دون وجود مؤشرات واضحة على أي نشاط مشبوه ضمن العمليات الجارية.

التحليل الجنائي كشف أن المهاجمين أخفوا البرمجية الخبيثة باستخدام تقنية موثقة في قاعدة MITRE ATT&CK تحت الرقم T1564.013، حيث تم تشغيل عملية تحمل اسم lightdm من مواقع غير تقليدية مثل /tmp و /var/snap/.snapd، وظهرت للوهلة الأولى وكأنها جزء من النظام، لكنها في الواقع كانت تتصل بخادم البريد الداخلي للبنك وجهاز Raspberry Pi.

أهداف الهجوم شملت السيطرة على خادم التحويل الخاص بأجهزة الصراف، وزرع rootkit يُعرف باسم CAKETAP، صُمم لتزييف الاستجابات الصادرة من وحدات الأمن المادي HSM وتسهيل عمليات السحب الاحتيالي من أجهزة الصراف.

على الرغم من أن المهاجمين أُوقفوا قبل تحقيق هدفهم بالكامل، إلا أن التحقيق أظهر أنهم حافظوا على موطئ قدم داخل الشبكة عبر كل من جهاز Raspberry Pi وخادم البريد. كما تبيّن أن خادم المراقبة في مركز البيانات كان بمثابة نقطة ارتكاز رئيسية مكّنتهم من الانتقال جانبياً إلى أنظمة أخرى.

يوصي الخبراء باتباع الخطوات التالية لتعزيز الحماية:

- مراقبة عمليات mount و unmount باستخدام أدوات مثل auditd أو eBPF

- تنبيه فوري في حال تم ربط /proc/[pid] بنظام ملفات خارجي أو tmpfs

- حظر أو مراقبة تنفيذ الملفات الثنائية من /tmp أو مجلدات .snapd

- تأمين جميع منافذ التوصيل الفعلي خاصة تلك المرتبطة بأجهزة الصراف

- التقاط صور الذاكرة إلى جانب صور الأقراص أثناء الاستجابة للحوادث

تُبرز هذه الحادثة مدى تطور التكتيكات لدى المهاجمين الماليين، وتُشير إلى أن الوصول الفعلي المقترن باستخدام أدوات برمجية خفية قادرة على تجاوز وسائل الدفاع التقليدية حتى في الأنظمة المحصّنة.