في مواجهة مزاعم جديدة أطلقها تجمع قرصنة باسم ShinyHunters، والذي ينشط أيضاً تحت مسمى Scattered Lapsus$ Hunters (SLH)، سخرت شركة Resecurity المتخصصة في استخبارات التهديدات، من وقوع مجموعة القراصنة تلك في فخ بيئة خداع رقمية مصممة بعناية، ومليئة ببيانات اصطناعية لا تمت بصلة إلى أنظمة الإنتاج أو بيانات العملاء.

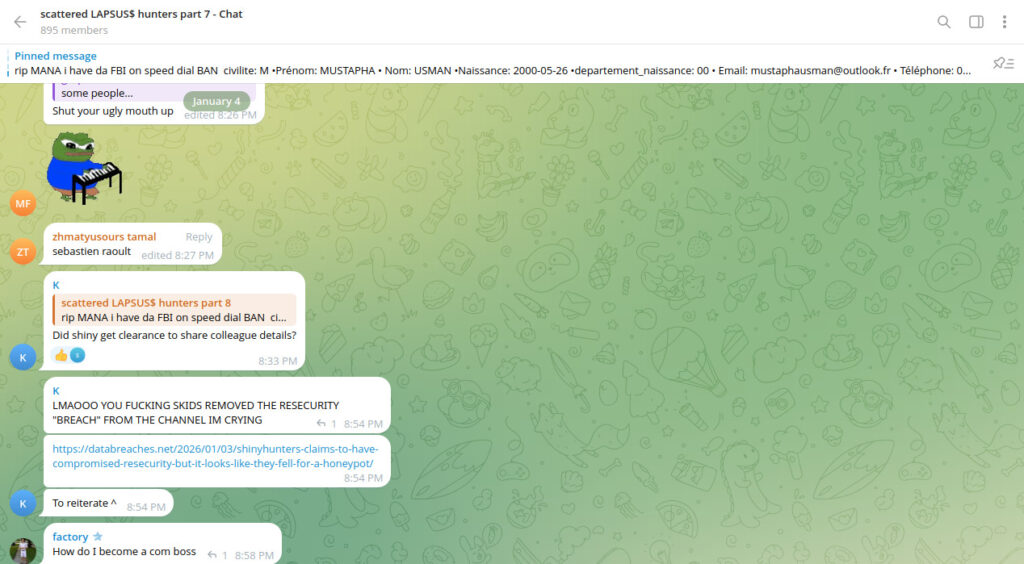

وكانت قناة على تطبيق تيليجرام مرتبطة بمجموعة SLH نشرت ادعاء قالت فيه إنها حصلت على “وصول كامل” إلى الشبكة الداخلية لشركة Resecurity، زاعمة أنها استولت على بيانات ومواد حساسة. لتعاود الجهة نفسها سحب تلك الادعاءات، في ظل عدم تأثر أنظمة Resecurity الفعلية بتاتاً.

بحسب Resecurity، فإن اهتمامها بنشاط ShinyHunters لا يعود إلى هذه الحادثة وحدها. فقد كانت الشركة من أوائل الجهات التي وثقت علناً أنشطة هذه المجموعة في سبتمبر 2025، عندما ارتبط اسمها بهجمات بارزة استهدفت شركات طيران، ومؤسسات اتصالات، وجهات إنفاذ قانون. وتصف الشركة الاستهداف الأخير بأنه حلقة جديدة في سلسلة “شد وجذب” معقدة ومستمرة مع الفاعلين أنفسهم. مع الإشارة إلى أن شركات أمنية كبرى أخرى، من بينها Mandiant وCrowdStrike، سبق أن تعرضت لمحاولات استهداف مشابهة.

توضح Resecurity أنها رصدت نشاطاً مريباً في 21 نوفمبر 2025، عندما استهدف أحد الفاعلين موظفاً منخفض الصلاحيات ولا يمتلك وصولاً إلى معلومات حساسة، قبل أن يبدأ بمحاولات فحص لخدمات مكشوفة علناً. وقد سجل فريق التحقيقات الجنائية الرقمية والاستجابة للحوادث مؤشرات مبكرة، شملت اتصالات قادمة من عناوين IP جرى تحديد موقعها الجغرافي في مصر، إضافة إلى استخدام بنى VPN، ليخلص إلى أن ما يجري لم يكن سوى مرحلة استطلاع.

بدلاً من انتظار تصعيد الهجوم، فعلت الشركة حساباً خاصاً بفخ خداعي، ووجهت المهاجم نحو تطبيق محاكى جرى تزويده ببيانات اصطناعية تحاكي بيئات مؤسسية واستهلاكية واقعية. وكانت الفكرة، وفقاً للشركة، تقديم هدف مقنع بما يكفي لإبقاء المهاجم منشغلاً، لكنه عديم القيمة من حيث سرقة البيانات، في الوقت الذي يراقب فيه المدافعون بهدوء أدوات وتقنيات وبنية الخصم.

لتعزيز مصداقية هذا الفخ، مزجت Resecurity بين سجلات مفبركة ومواد “مسربة سابقاً” جرى الحصول عليها من أسواق خاصة ومصادر متاحة للعامة، في خطوة هدفت إلى تجاوز اختبارات الموثوقية الأولية التي قد يجريها قراصنة أكثر خبرة. كما جرى اعتماد محتويات مولدة باستخدام تقنيات الذكاء الاصطناعي، وهو ما ساهم، بحسب الشركة، في إضفاء طابع واقعي إضافي على البيئة الخداعية.

ما الذي وصل إليه المهاجمون فعلياً؟

بعد أن نجح المهاجم في تسجيل الدخول إلى التطبيق المُحاكى، بدأ – وفقاً للشركة – في إعداد أدوات آلية لتفريغ البيانات، قبل أن يستأنف نشاطه بشكل مكثف في 12 ديسمبر. وعلى مدى 12 يوماً، بين 12 و24 ديسمبر، سجلت Resecurity أكثر من 188 ألف طلب، في محاولة واضحة لاستخلاص البيانات الاصطناعية.

هذا النشاط، أتاح للشركة جمع معلومات قيمة حول التكتيكات والتقنيات والإجراءات، إضافة إلى مؤشرات بنية تحتية قد يُعاد استخدامها في هجمات أخرى. كما ارتكب المهاجم، بحسب Resecurity، أخطاء في الأمن التشغيلي، من بينها تعرض مصادر الاتصال الحقيقية للانكشاف عند فشل بعض الوسطاء. وعلى إثر ذلك، بدأت الشركة بحظر نقاط اتصال الوسطاء، ما ضيق خيارات المهاجم وأجبره على إعادة استخدام مضيفين معروفين، بالتوازي مع تنسيقها مع جهات إنفاذ قانون ومزوّدي خدمات الإنترنت. وتقول الشركة إن هذا التعاون أسفر في نهاية المطاف عن إصدار طلب استدعاء قضائي من جهة إنفاذ قانون أجنبية.

عندما نشر SLH لاحقاً لقطات شاشة على تيليجرام باعتبارها دليلاً على اختراق Resecurity، أكدت الشركة أن هذه الصور تتطابق مع أنظمة خداع مرتبطة ببيئة الـفخ، لا مع بنية إنتاج حقيقية. وأشارت إلى وجود دلائل لا يمكن أن تظهر في اختراق فعلي، مثل نطاقات غير موجودة من قبيل “resecure.com”، وحسابات “developer/tester” منشأة خصيصاً كطعم، ورموز وصول جرى تشفيرها وربطها بسجلات وهمية.

كخلاصة جوهرية، شددت Resecurity على أن الحادثة انتهت بتسجيل نشاط المهاجمين، ولم تتأثر أي بيانات عملاء، ولم تتعطل عمليات الشركة. كما ونوهت إلى أن بعض التغطيات الإعلامية أساءت توصيف ما جرى نتيجة “ترجمة غير دقيقة” للحدث، مؤكدين أن “لا شيء قد تضرر”، وأن الواقعة انكشفت بالفعل في ديسمبر 2025 عبر منصات من بينها X وLinkedIn. تضيف الشركة أن رسائل المجموعة نفسها عكست حجم الإرباك الذي أحدثته عملية الخداع، إذ أقرت SLH بالتعطيل الذي تسببت به هذه التكتيكات. كما ربطت الشركة في تحديثها بين SLH / ShinyHunters وبين تداخل أوسع مع فاعلين مثل LAPSUS$ وScattered Spider، ضمن ما يُعرف بمنظومة الجريمة السيبرانية “The Com”، حيث تُتداول ادعاءات اختراقات كبرى عبر قنوات Telegram مرتبطة بهذا الوسط.