كشف باحث أمني عن ثغرة خطيرة في خدمة الهوية والوصول السحابي Entra ID التي تقدمها Microsoft، أتاحت السيطرة على مستأجر أي شركة. تستغل الثغرة مزيجاً من مكوّنات قديمة وغير موثقة، تُعرف باسم الرموز الفاعلة actor tokens، وضعفاً في واجهة برمجة تطبيقات Azure AD Graph يحمل المعرف CVE-2025-55241، مما سمح لتلك الرموز بالعمل مع بيئة Entra ID لأي مؤسسة. نتيجة لذلك، كان بإمكان أي شخص استغلال هذه الثغرة والحصول على وصول واسع لبيانات حساسة جداً، دون أن تترك نشاطاته أثراً يُذكر في سجلات بيئة الضحية.

يُعد Entra ID، المعروف سابقاً بـ Azure Active Directory، مثيلاً مخصصاً لكل مؤسسة ويدير الوصول الآمن إلى التطبيقات المحلية والسحابية. تشمل هذه التطبيقات Microsoft 365 ومنتجات SaaS لطرف ثالث مثل Salesforce وDropbox وتطبيقات سحابية من Google وAmazon وSAP. وقد اكتشف الباحث ديرك جان موليما، مؤسس Outsider Security، خللاً في آلية التحقق من صحة الرموز أتاح له الحصول على امتياز المسؤول العام Global Admin على أي مستأجر في Entra ID، وهو مستوى وصول يتيح السيطرة الكاملة على المستأجر والوصول إلى أي خدمة تتم المصادقة عليها عبر Entra ID.

تصدر الرموز الفاعلة عن خدمة قديمة تُعرف بـ Access Control Service، ويجري استخدامها للمصادقة مع تطبيقات SharePoint، ويبدو أنها قيد الاستخدام داخلياً داخل Microsoft للتواصل بين الخدمات. لاحظ الباحث هذه الرموز أثناء تحقيقه في بيئات Exchange هجينة، حيث تطلب هذه الرموز عند التواصل مع خدمات أخرى نيابةً عن المستخدم. تجعلها الرموز الفاعلة غير الموقعة قابلة للاستخدام لانتحال شخصية أي مستخدم داخل المستأجر، وتبقى صالحة لمدة أربع وعشرين ساعة دون إمكانية إلغائها خلال تلك المدة.

يؤكد الباحث أن تصميم الرموز الفاعلة شكل خطأ جوهرياً لغياب الضوابط الأمنية اللازمة، مشيراً إلى عدة عيوب أساسية تتمثل في:

- لا توجد سجلات عند إصدار الرموز، وبما أن هذه الخدمات تستطيع توليد رموز الانتحال غير الموقعة دون التفاعل المباشر مع Entra ID، فلا تترك سجلات عند إنشائها أو استخدامها.

- لا يمكن إبطالها خلال فترة صلاحيتها، وتتجاوز أي قيود مفروضة عبر سياسات الوصول المشروط Conditional Access، مما يتطلب الاعتماد على سجلات مقدم الخدمة لمعرفة ما إذا استُخدمت هذه الرموز داخل المستأجر.

وقد أفاد أن Microsoft تعتمد داخلياً على هذه الرموز للتواصل بين الخدمات وأن الشركة تعتزم إزالتها. وتصفها بأنها وصول عالي الامتياز لأنها تسمح لتطبيق أو خدمة بانتحال هوية مستخدمين آخرين دون تقديم دليل على سياق المستخدم.

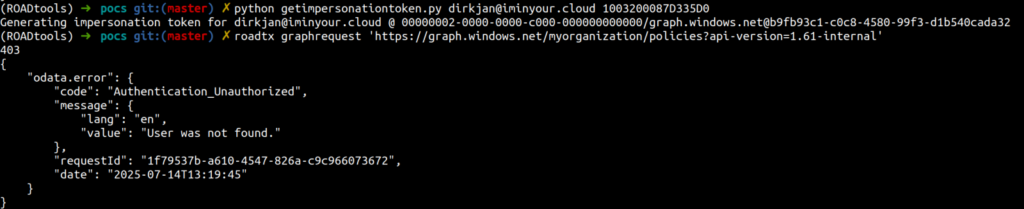

أجرى الباحث اختبارات متعددة على رمز واحد، حيث قام بتغيير معرّف المستأجر tenant ID إلى قيمة مختلفة عن تلك التي صدر من أجلها الرمز، ثم أرسل الطلب إلى واجهة Azure AD Graph القديمة graph.windows.net. وبدلاً من رفض الطلب كما هو متوقع، أعادت الواجهة خطأ يشير إلى أن الرمز صالح لكن الهوية المطلوبة غير موجودة في المستأجر. عند تزويد الطلب بمعرف مستخدم صحيح من المستأجر المستهدف، أعادت Azure AD Graph البيانات المطلوبة. يؤكد الباحث أنه كرر الاختبار على مستأجرات اختبارية أخرى وحصل على النتيجة نفسها، مما يعني أنه يستطيع الوصول إلى بيانات أي مستأجر آخر بشرط معرفة tenant ID الخاص به، وهي معلومات شبه عامة، ومعرفة معرف الهوية netId لمستخدم ضمن ذلك المستأجر.

باستخدام نفس الرمز، تمكن الباحث من انتحال هوية مسؤول عام Global Administrator في المستأجر المستهدف وتنفيذ جميع الإجراءات المرتبطة بهذا الدور، مثل إدارة وإنشاء المستخدمين بأدوار مختلفة، وتعديل الإعدادات، وإعادة تعيين كلمات المرور، وإضافة مدراء. والأهم من ذلك، يوضح الباحث أن أيًا من الإجراءات اللازمة للحصول على امتياز Global Admin لم يتم تسجيلها في سجلات المستأجر الضحية.

من منظور المهاجم، يشمل استغلال الثغرة خطوات بسيطة تبدأ بتوليد رمز من مستأجر تحت سيطرته، تليها مهمة العثور على معرف المستأجر للبيئة المستهدفة، ثم إيجاد معرف مستخدم صالح لمستخدم عادي في مستأجر الهدف، وبعد ذلك تشكيل رمز انتحال باستخدام الرمز الفاعل مع معرف المستأجر ومعرف المستخدم للضحية، ثم جرد جميع المسؤولين العامين في المستأجر للحصول على معرفات المستخدمين الخاصة بهم، وتشكيل رمز انتحال لأحد المسؤولين العامين، وأخيراً تنفيذ أي إجراء قراءة أو كتابة عبر واجهة برمجة تطبيقات Azure AD Graph. يؤكد الباحث أن الأنشطة الموثقة في السجلات ستقتصر فقط على الخطوة الأخيرة في هذا السيناريو، مما يجعل تتبع الهجوم داخل المستأجر محدوداً للغاية.

تجدر الإشارة إلى أن Microsoft قد بدأت عملية إيقاف واجهة Azure AD Graph منذ سبتمبر من العام السابق. وفي أواخر يونيو، حذرت الشركة أن التطبيقات التي لا تزال تستخدم Azure AD Graph لن تتمكن من الوصول إلى هذه الواجهات اعتباراً من أوائل سبتمبر 2025. وقد قدم الباحث التقرير إلى Microsoft في الرابع عشر من يوليو، وأكدت الشركة حل المشكلة بعد تسعة أيام. وفي الرابع من سبتمبر، أصدرت تصحيحًا للثغرة CVE-2025-55241، ووصفتها بأنها ثغرة تصعيد امتياز حرجة في Azure Entra.