ظهور إطار جديد لاختبارات الاختراق مدعوم بالذكاء الاصطناعي باسم Villager، وأثار قلق الباحثين بعد أن تم تنزيله قرابة 11 ألف مرة عبر مستودع Python Package Index، وسط مخاوف من تحوله إلى أداة بيد المهاجمين السيبرانيين. الأداة، التي تصب التوقعات في أنها من تطوير شركة Cyberspike المرتبطة بالصين، جرى طرحها في يوليو 2025 عبر مستخدم يحمل الاسم stupidfish001 وهو لاعب سابق في مسابقات CTF ضمن فريق HSCSEC الصيني.

باحثون من شركة Straiker حذروا من أن انتشار Villager السريع، وما يتمتع به من قدرات أتمتة، قد يجعله يكرر مسار أداة Cobalt Strike التي بدأت كمنصة شرعية للاختبار الأمني قبل أن تصبح أداة شائعة بين المهاجمين. وتزامن هذا التطور مع تحذيرات أطلقتها Check Point بشأن أداة هجومية ناشئة أخرى تدعى HexStrike AI، يجري توظيفها في استغلال ثغرات أمنية تم الكشف عنها مؤخراً.

مع صعود نماذج الذكاء الاصطناعي التوليدي، استغل المهاجمون التقنية في عمليات الهندسة الاجتماعية والهجمات التقنية، مستفيدين من السرعة الكبيرة وإمكانية الوصول إلى خبرات متخصصة وقابلية التوسع. وتوفر هذه الأدوات وسيلة لتجاوز القيود التقنية، إذ تقلل من الحاجة إلى خبرات بشرية عالية، وتحول مهاماً كانت تتطلب أسابيع من العمل اليدوي إلى عمليات آلية تشمل توليد الثغرات، وتوزيع البرمجيات الخبيثة، وبناء البنية التحتية للهجوم.

تشير تقارير Check Point إلى أن قدرات Villager وآليات شبيهة تمكن المهاجمين من تنفيذ عمليات استغلال متوازية على نطاق واسع، حيث يمكن لوكلاء الذكاء الاصطناعي مسح آلاف العناوين في وقت واحد، مع إعادة المحاولات تلقائياً بطرق مختلفة لزيادة فرص النجاح. وكونه متاحاً كحزمة Python جاهزة للاستخدام يعزز خطورته، لأنه يسهل دمجه مباشرة في بيئات العمل الخاصة بالمهاجمين.

تعود جذور Cyberspike إلى نوفمبر 2023 حين تم تسجيل النطاق cyberspike.top تحت مظلة شركة Changchun Anshanyuan Technology في الصين، لكن معظم المعلومات المتوفرة عنها مستمدة من منصات توظيف صينية مثل Liepin.

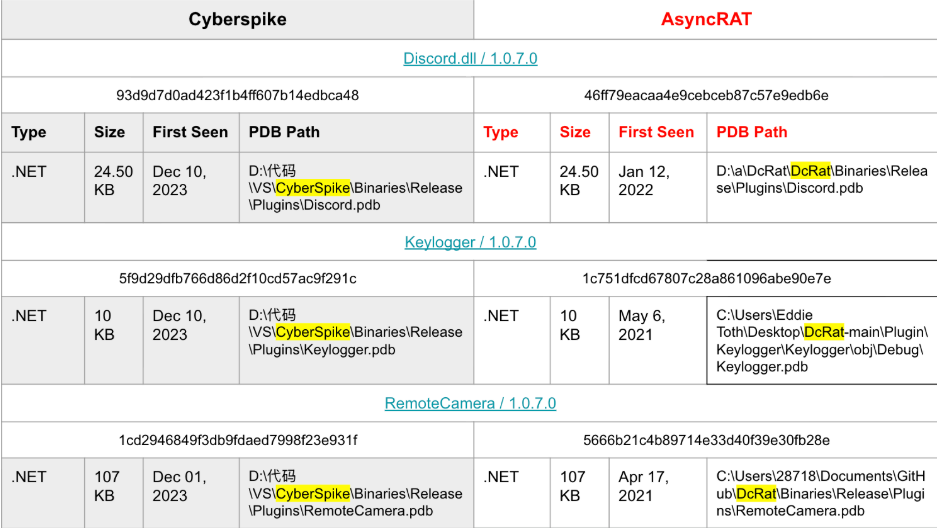

بهذا الصدد، أظهر أرشيف الإنترنت أن الشركة روجت لأدواتها على أنها حلول لمحاكاة الهجمات الشبكية وتعزيز الاختبارات الأمنية، لكن تحليلات الباحثين أظهرت أن منتجاتها تضمنت إضافات مرتبطة ببرامج وصول عن بعد مثل AsyncRAT، مع قدرات تجسس واسعة تشمل مراقبة لوحة المفاتيح، اختراق كاميرات الويب، والتحكم في حسابات Discord. كما تم دمج أدوات شهيرة مثل Mimikatz داخل منتجاتها، ما يشير إلى إعادة تغليف أدوات معروفة في إطار متكامل يمكن استخدامه لأغراض هجومية.

الإصدار الأحدث للشركة، Villager، يعمل كعميل Model Context Protocol ويتكامل مع أدوات Kali Linux ومنصات LangChain ونماذج DeepSeek، ما يتيح له أتمتة اختبارات الاختراق والتفاعل عبر المتصفح وتحويل الأوامر الطبيعية إلى أوامر تقنية قابلة للتنفيذ. يعتمد الإطار على قاعدة بيانات تضم أكثر من 4200 توجيه مدعوم بالذكاء الاصطناعي لتوليد الثغرات واتخاذ قرارات فورية. كما ينشئ حاويات افتراضية من Kali Linux لأغراض المسح وتقييم الثغرات واختبار الاختراق ثم يمحوها خلال 24 ساعة لإخفاء الآثار.

تتم إدارة أوامر التحكم عبر واجهة FastAPI، مع استخدام نظام Pydantic لتوحيد المخرجات. ويرى الباحثون أن Villager يغير معادلة الهجمات السيبرانية، لأنه يقلل من مستوى المهارة والوقت اللازمين لتنفيذ سلاسل هجومية متقدمة، ويتيح لمهاجمين أقل خبرة تنفيذ عمليات تسلل متطورة. بنيته القائمة على المهام تعني أن الذكاء الاصطناعي يختار الأدوات وفق الهدف المراد تحقيقه، وليس وفق نمط هجوم تقليدي، ما يمثل تحولاً جوهرياً في طبيعة التهديدات السيبرانية.

تحذر التقديرات من أن ازدياد وتيرة الاستطلاع الآلي ومحاولات الاستغلال والأنشطة اللاحقة سيضاعف الأعباء على فرق الدفاع الرقمي في المؤسسات، ويعقد عمليات الاستجابة والتحليل الجنائي، خصوصاً في ظل الطبيعة العابرة للحاويات التي يصعب تتبعها.