كشف باحثون في شركة Zimperium المتخصصة في أمن الأجهزة المحمولة عن برمجية تجسس جديدة تستهدف نظام Android تحت اسم ClayRat. تنتحل هذه البرمجية هوية تطبيقات واسعة الانتشار مثل WhatsApp وGoogle Photos وTikTok وYouTube. وتستهدف مستخدمين في روسيا بشكل أساسي، عبر قنوات تلغرام ومواقع إلكترونية مزيفة مصممة لتبدو كصفحات رسمية لتطبيقات معروفة.

ويمكن للبرمجية سرقة الرسائل النصية، وسجلات المكالمات، والإشعارات، والتقاط الصور، وتنفيذ مكالمات هاتفية من الجهاز المصاب. ووفقاً لـ Zimperium، تم توثيق أكثر من 600 عينة من البرمجية و50 أداة إسقاط مختلفة خلال الأشهر الثلاثة الماضية، في مؤشر على نشاط مكثف لتوسيع نطاق الحملة.

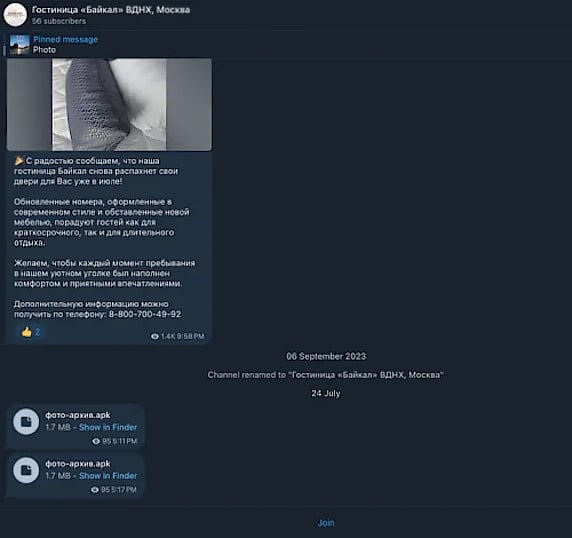

تستمد حملة ClayRat اسمها من خادم القيادة والتحكم الخاص بالبرمجية، وتعتمد على بوابات تصيد مُعدة بعناية ونطاقات مسجلة تحاكي واجهات الخدمات الأصلية. تستضيف هذه المواقع أو تعيد توجيه الزائرين إلى قنوات تلغرام التي تتوافر فيها ملفات APK يقوم الضحايا بتنزيلها دون علمهم.

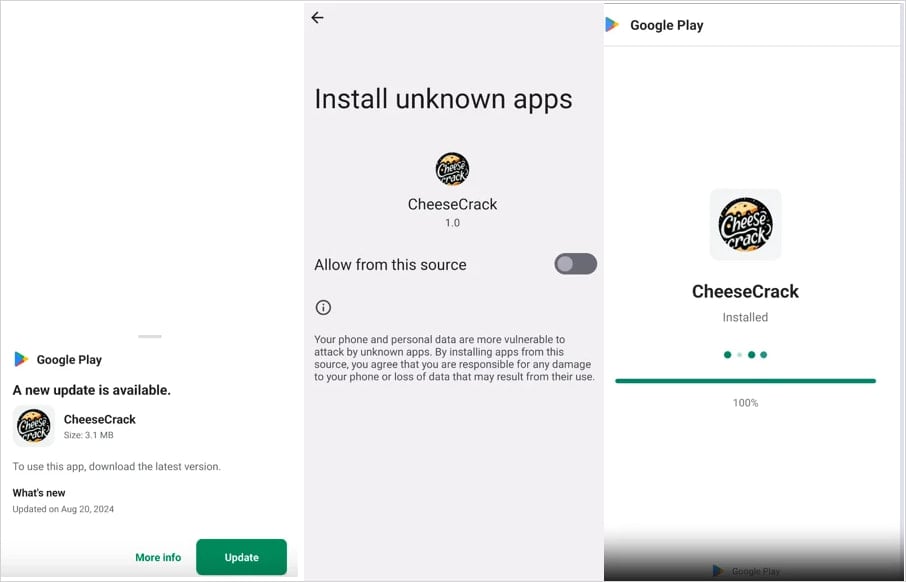

ولإضفاء المصداقية، أضاف المهاجمون تعليقات وهمية وعدّادات تنزيل مزيفة وواجهة مستخدم تحاكي متجر Play، مع تعليمات تفصيلية لخداع المستخدم لتجاوز تحذيرات الأمان الخاصة بـ Android وتفعيل التثبيت اليدوي للتطبيقات.

تظهر التحليلات أن بعض عينات البرمجية تعمل كأدوات إسقاط ، حيث يعرض التطبيق للمستخدم شاشة تحديث مزيفة لمتجر Play بينما يخفي الحمولة الخبيثة داخل ملفات مشفرة ضمن التطبيق. وتستخدم البرمجية آلية تثبيت قائمة على الجلسات لتجاوز قيود Android 13 وما بعده، ما يقلل من الشبهات أثناء التثبيت.

وأوضح الباحثون أن طريقة التثبيت المعتمدة على الجلسات تخفض درجة المخاطر المتصورة وتزيد احتمالية إصابة الجهاز بمجرد زيارة الموقع. وبمجرد تنشيط البرمجية على الجهاز، تستغل الاتصال لإرسال رسائل نصية إلى جهات الاتصال في الجهاز لنشر نفسها إلى مزيد من الضحايا.

قدرات البرمجية التجسسية

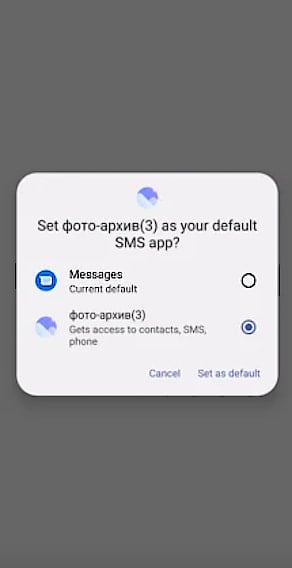

تتخذ ClayRat دور التطبيق الافتراضي لإدارة الرسائل النصية لتتمكن من قراءة جميع الرسائل الواردة والمحفوظة واعتراضها قبل التطبيقات الأخرى وتعديل قاعدة بيانات الرسائل.

وتنشئ البرمجية اتصالاً مع خادم القيادة والتحكم باستخدام تشفير AES-GCM في إصداراتها الحديثة، وتستقبل من خلاله 12 أمراً مدعوماً تشمل إرسال قائمة التطبيقات المثبتة، وجمع سجلات المكالمات، والتقاط صورة بالكاميرا الأمامية وإرسالها إلى الخادم، واستخراج الرسائل النصية، وإرسال رسائل جماعية إلى جميع جهات الاتصال، وإرسال رسائل أو إجراء مكالمات، وجمع إشعارات النظام ودفع البيانات، وجمع معلومات الجهاز، وجلب بيانات الوكيل وإنشاء اتصال عبر WebSocket، وإعادة إرسال رسائل نصية بأوامر من الخادم. وعند منح الأذونات اللازمة، تجمع البرمجية قائمة جهات الاتصال تلقائياً وترسل رسائل نصية إليها بشكل برمجي لتوسيع انتشارها.

بصفتها عضواً في App Defense Alliance، شاركت Zimperium مؤشرات الاختراق الكاملة (IoCs) مع جوجل، وأصبح Play Protect الآن يحظر الإصدارات المعروفة والجديدة من ClayRat. غير أن الباحثين شددوا على أن الحملة لا تزال واسعة النطاق، مع أكثر من 600 عينة موثقة خلال ثلاثة أشهر فقط.